Heben Sie Ihre Zero-Trust-Architektur auf die nächste Stufe – Teil 1

Absicherung des Gerätezugriffs mit Conditional Access

In den Whitepapers zu Azure AD Premium P1 und Azure AD Premium P2 haben Sie erfahren, wie Sie die Lizenzpakete nutzen, um Benutzerkonten und auch administrative Konten optimal zu schützen. Damit haben wir den Grundstein für Ihre Zero-Trust-Architektur gelegt. Wie wir darauf nun sinnvoll aufbauen und den Gerätestatus in die Zugriffsbewertung integrieren, beschreiben wir in diesem Blogbeitrag.

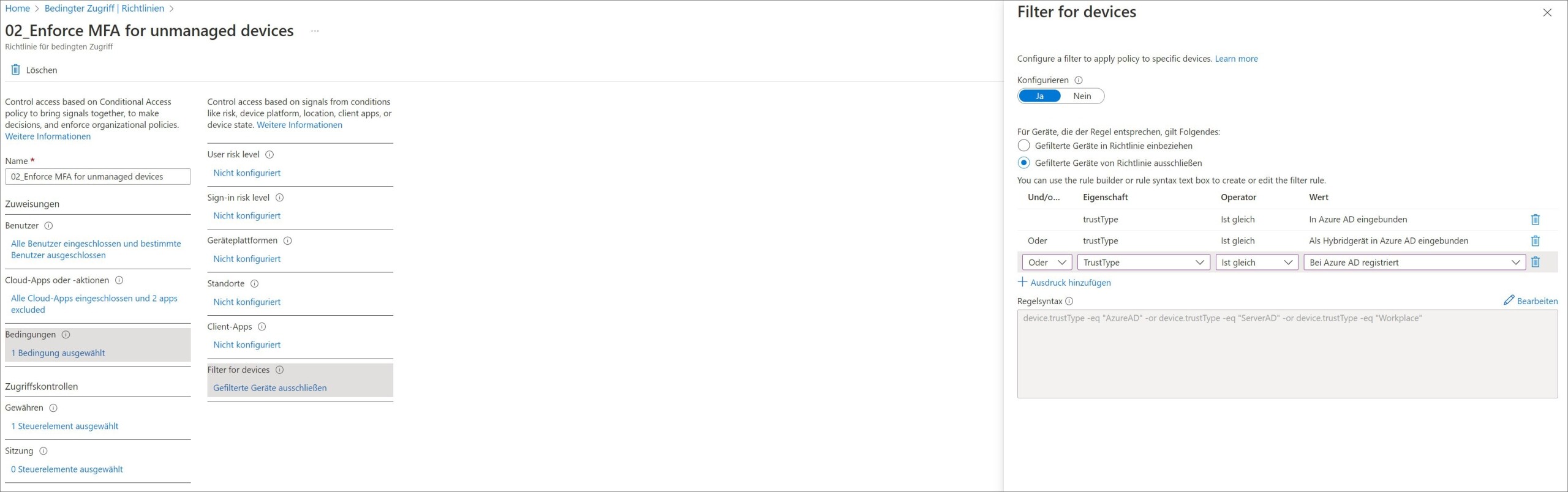

Azure AD Feld „Trust Type“

Zunächst kommt immer die Frage auf, wie wir sicherstellen können, dass nur Firmengeräte auf Unternehmensanwendungen zugreifen können. Hierbei liegt es im Rahmen von Conditional Access nahe, zunächst die Option des Azure AD Feldes „Trust Type“ der Geräte mit in die Bewertung einzubeziehen.

Wie im Screenshot zu sehen ist, stehen hier folgende Typen zur Verfügung:

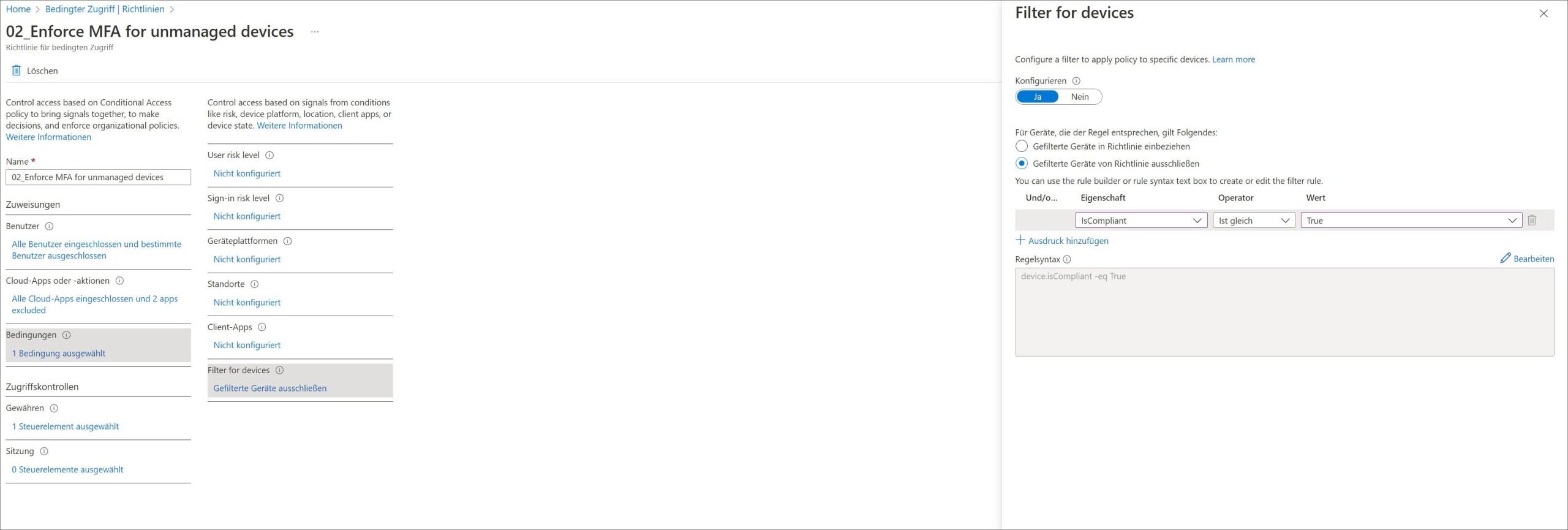

Azure AD Feld „Compliant“

In vielen Fällen wird also der Trust Type eines Gerätes allein zur Bewertung nicht ausreichen. Deswegen schauen wir im nächsten Schritt, inwieweit das Azure AD Feld „Compliant“ hier unterstützen kann.

Damit das Feld für die Geräte im Azure AD gepflegt wird, ist die Einrichtung vom Microsoft Endpoint Manager (Intune) notwendig. Setzt man an dieser Stelle für die Geräteverwaltung auf ein anderes System, kann auch dies ggfs. zur Compliance-Bewertung herangezogen werden. Für Windows Clients kann beispielsweise der Microsoft Endpoint Configuration Manager integriert werden. Ist für iOS, Android oder macOS Geräte ein anderes Mobile Device Management System im Einsatz, kann dieses über einen Compliance Partner Connector angebunden werden. Die hier im Artikel beschriebene Bewertung bezieht sich auf den Microsoft Endpoint Manager.

Das Attribut „Compliant“ hat entweder den Wert „True“ oder „False“, sodass in Conditional Access nach Geräten unterschieden werden kann, die entweder konform oder nicht konform sind. Damit aber ein Gerät als konform markiert wird, sind folgende Voraussetzungen notwendig:

- Das Gerät wird durch eine Geräteverwaltung wie z.B. mit dem Microsoft Endpoint Manager verwaltet

- Dem Gerät ist eine Compliance-Richtlinie zugewiesen

- Das Gerät erfüllt die Anforderungen in der Compliance Richtlinie

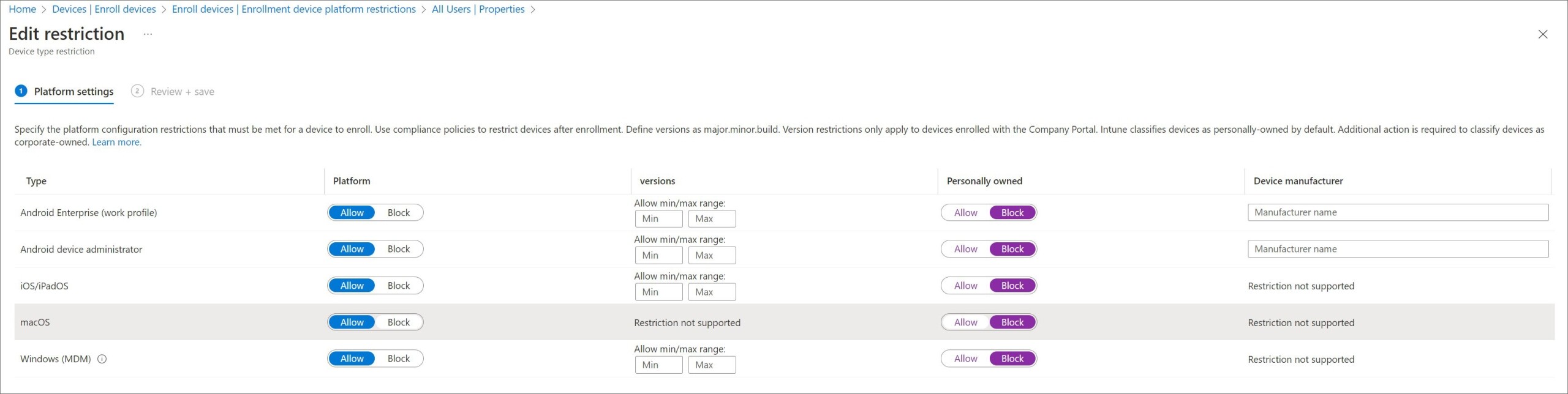

Geräteverwaltung mit dem Microsoft Endpoint Manager: Enrollment Restrictions

Inwiefern ein Gerät zur Verwaltung registriert werden darf, hängt von den Einstellungen ab. Die Registrierung kann durch die Enrollment Restrictions so weit beschränkt werden, dass nur noch vorab im Tenant bekannte Unternehmensgeräte ausgerollt werden können.

Werden die Enrollment Restrictions wie im Screenshot zu sehen konfiguriert, können z.B. folgende Geräte im Endpoint Manager registriert werden:

- Windows Geräte, die im Status „Azure AD Join“ oder „Hybrid Azure AD Join“ sind

- Windows Autopilot Geräte, die vorab vom Hersteller oder Gerätelieferanten im Tenant hinterlegt werden

- iOS oder iPadOS Geräte, die vom Apple Business Manager synchronisiert werden

- Android Zero-Touch-Geräte

- Geräte, die per IMEI oder Seriennummer importiert werden

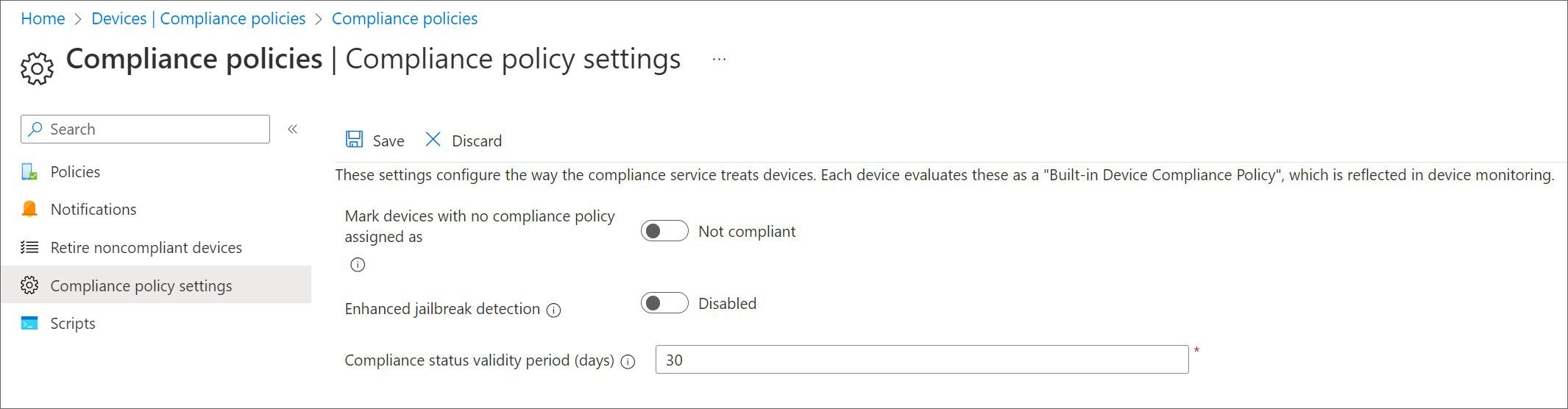

Zugewiesene Compliance Richtlinie

Hier gibt es zunächst eine Standardrichtlinie, die für jedes Gerät mit jedem Betriebssystem gilt. Diese Richtlinie lässt sich geringfügig anpassen. Beispielsweise wird hier ein Gerät nach X Tagen Inaktivität als nicht konform markiert.

Darüber hinaus gibt es für jedes Betriebssystem individuell noch die Möglichkeit, eigene Compliance Richtlinien zu verteilen. In diesen Compliance Richtlinien werden die Anforderungen an ein konformes Gerät festgelegt. So ist ein Windows Gerät z.B. nur dann konform, wenn die Firewall eingeschaltet, Bitlocker aktiv und der Defender auf dem aktuellen Stand ist.

Überprüfung der Compliance

Der Compliance Status wird regelmäßig ausgewertet und protokolliert. Wenn sich der Compliance Status ändert und von „konform“ auf „nicht konform“ wechselt, weil z.B. die Windows Version länger nicht aktualisiert wurde und das Gerät so den Anforderungen nicht mehr genügt, sorgt Conditional Access dafür, dass die Benutzer auf dem Gerät auf keine Unternehmensanwendungen mehr zugreifen können. Erst nach einem Update auf eine unterstützte Version und der erneuten Überprüfung der Compliance ist der Zugriff wieder möglich.

Welche Anforderungen hier definiert werden können und wie der Defender for Endpoint Computerstatus integriert werden kann, erfahren Sie im zweiten Teil.

Microsoft Security Workshop

In dem Microsoft Security Workshop entwickeln wir eine auf Ihr Unternehmen zugeschnittene Sicherheitsstrategie.