Deaktivierung von Basic Authentication für Exchange Online

Bereits seit einiger Zeit plant Microsoft die Abschaltung des alten, unsicheren Authentifizierungsverfahrens Basic Authentication für Exchange Online. Aktuell soll es ab dem 1. Oktober 2022 nicht mehr möglich sein, die Basic Authentication für Exchange Online Dienste zu nutzen. Die Methode fällt damit beispielsweise für die Dienste ActiveSync, Exchange Web Services, IMAP, POP, Remote Powershell weg. Des Weiteren plant Microsoft noch in diesem Quartal eine temporäre Abschaltung von Basic Authentication für 12-48 Stunden. Die folgenden Fragestellungen klären, was Sie jetzt beachten sollten.

Warum sollte auch unabhängig von der Abschaltung von Microsoft auf Basic Authentication verzichtet werden?

Die Basic Authentication ist ein Verfahren zur Authentifizierung gegenüber Webseiten oder Diensten, bei dem Daten wie Benutzername und Kennwort in Klartext übermittelt werden. Abgesichert wird die Übermittlung zwar beim Einsatz von HTTPS, jedoch werden die Informationen grundsätzlich bei jeder Anforderung übertragen. Sicherheitsfunktionen wie Multi-Faktor-Authentifizierung oder Conditional Access Richtlinien können hierbei nicht ausgewertet werden. Sind Ihre Benutzer bereits mit MFA ausgestattet, können potenzielle Angreifer diese Lücke über aktivierte, ältere Authentifizierungsverfahren ausnutzen.

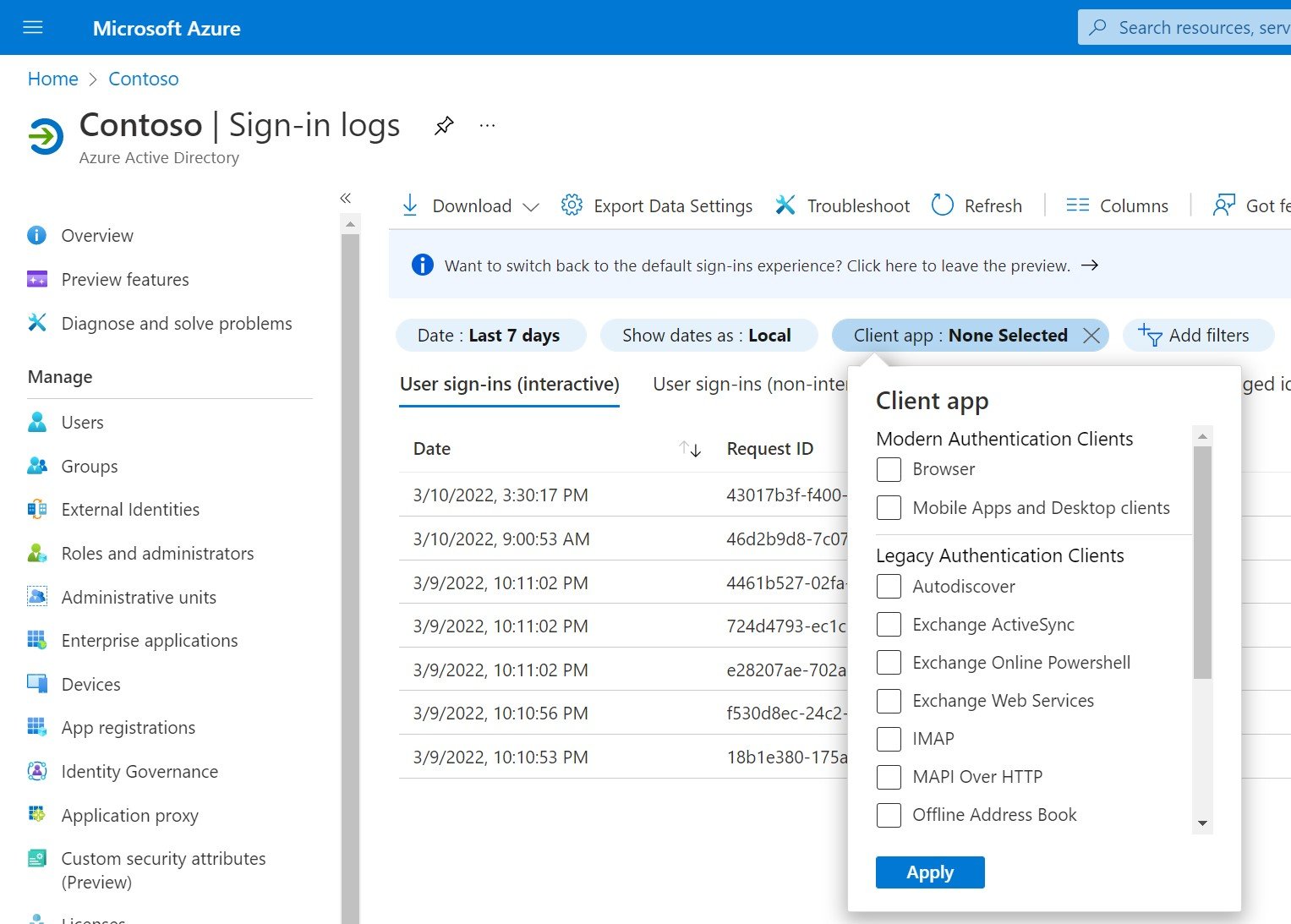

Welche Konten oder Dienste nutzen noch Basic Authentication in Ihrem Tenant?

Diese Frage lässt sich über die Azure AD Sign-In Logs beantworten. Hier können die Anmeldungen nach der Client App gefiltert werden. Wenn hier die Client Apps mit alten Authentifizierungsverfahren ausgewählt werden, sehen Sie, welche Benutzer von der Deaktivierung im Oktober betroffen wären.

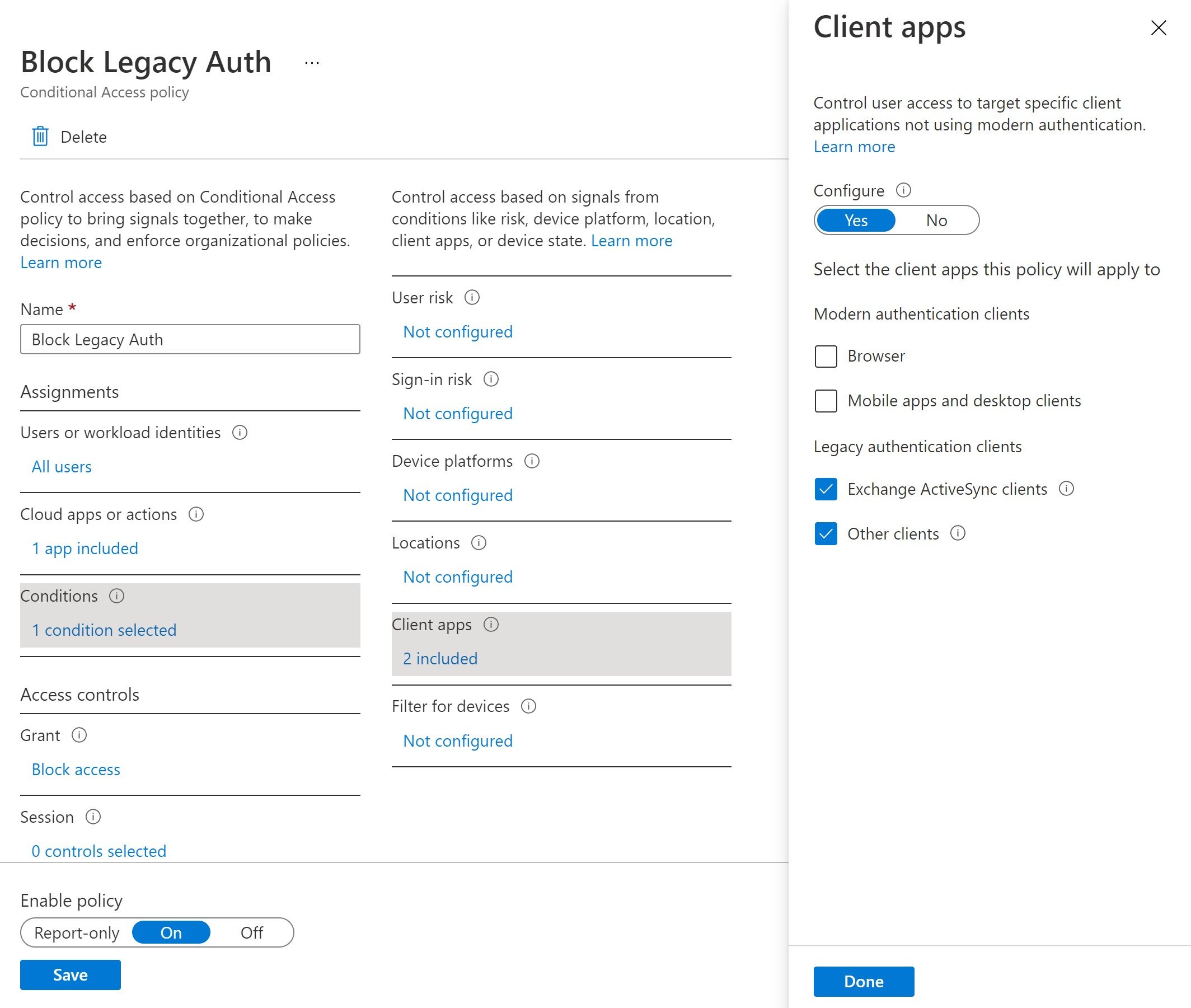

Wie können Sie auch vorab schon für Ihren Tenant die Basic Authentication deaktivieren?

Hier gibt es verschiedene Wege. Es besteht die Möglichkeit, die Security Defaults im Tenant zu aktivieren. Dabei werden automatisch alte Protokolle deaktiviert. Wenn Sie jedoch die Abschaltung und Steuerung flexibel gestalten wollen, dann hilft Ihnen Azure AD Conditional Access weiter. Über Conditional Access kann die Deaktivierung zunächst Benutzer- oder Gruppenbasiert vorgenommen werden, sodass die Auswirkungen vorab intensiv getestet werden können.

Hier geht’s zur Ankündigung von Microsoft: Basic Authentication and Exchange Online – September 2021 Update – Microsoft Tech Community

Microsoft Identity Workshop

In dem dreitägigen Microsoft Identity Workshop erhalten Sie von Microsoft-Experten einen Strategieplan für die Weiterentwicklung Ihrer Infrastruktur durch die Sicherung von Identitäten und Geräten.