Endpoint DLP & Defender for Cloud Apps – Schutz vor dem Upload sensibler Daten

Sie haben als Unternehmen die Vorgabe, dass Dateien mit bestimmten Inhalten oder Eigenschaften nicht in Cloud Apps hochgeladen werden sollen. Ansonsten werden Sie nicht mehr rezertifiziert oder können bestimmte rechtliche Vorgaben nicht erfüllen, was zu weittragenden Konsequenzen führen kann. Wir empfehlen daher, Ihre sensiblen Daten mit Endpoint DLP und Microsoft Defender for Cloud Apps zu schützen. Wie Sie dabei genau vorgehen, erfahren Sie im nachfolgenden Blogartikel.

Welche Dateien dürfen in Cloud-Diensten gespeichert werden?

Das ist eine Frage, die sich viele unserer Kunden stellen. Im Grunde ist sie erstmal rein organisatorischer Natur. Voraussetzung ist eine unternehmensweite Richtlinie, die beispielsweise festlegt, dass keine HR-, Vertrags- oder Kundendaten in eine Cloud Plattform hochgeladen werden dürfen. Die Abteilungen und deren Mitarbeitende können auf Grundlage dessen selbst einschätzen, welche Art von Daten sie nutzen und wie sie damit umgehen sollten. Die Richtlinie kann jedoch keine Fehler ausschließen, sodass es trotzdem vorkommen kann, dass ungewünschte Dateien in Cloud-Diensten gespeichert werden.

Upload von Dateien mit bestimmten Eigenschaften unterbinden

Falls Sie als Unternehmen strikte Vorgaben haben, kann der Einsatz von Microsoft Defender for Cloud Apps und EndPoint DLP Abhilfe schaffen. Mit einer Kombination aus diesem Security Feature und einer DLP-Richtlinie haben Sie die Möglichkeit, das Hochladen von Dateien mit folgenden Eigenschaften zu unterbinden:

Dateien, die bestimmte sensible Inhalte enthalten, wie z.B. Finanzdaten

- Die DLP Richtlinie kann diese Daten anhand von „Sensitivity Information Types“, wie z.B Kreditkartennummer-Daten o.Ä. erkennen. Im Hintergrund handelt es sich um eine Regular Expression, die prüft, ob ein bestimmtes Datenformat vorhanden ist.

- Darüber hinaus kann diese DLP Richtlinie sowohl auf einen Umfang von Schlagwörtern als auch auf komplette Sätze, die in der Datei vorkommen können festgelegt werden, wie z.B. den Text „Dies ist eine Kreditkartennummer“.

- Weitere Beispiele sind Kundeninformationen im Versicherungsumfeld oder Betriebsgeheimnisse. Auch solche Themen können mit einem „Sensitivity Information Type“ oder Schlagwörterkatalog geprüft werden.

Dateien eines bestimmten Dateityps, wie z.B. CAD-Zeichnungen oder PST Dateien

- Hier wird der Filter auf einen oder mehrere Dateitypen festgelegt. Es wird dabei nicht geschaut, was für Inhalte in der Datei vorhanden sind.

Schritte für die Umsetzung mit EndPoint DLP und Microsoft Defender for Cloud Apps

Zur Umsetzung dieses Use Cases arbeiten einige Microsoft Services zusammen. Ein gutes Ergebnis erreichen Sie, indem Sie unterschiedliche Policies in den jeweiligen Diensten konfigurieren. Folgendes wird dazu konkret benötigt:

Mit der Einrichtung dieser Policies ist der Upload von Dateien mit bestimmten Eigenschaften in die festgelegten Cloud Apps nicht mehr möglich. Allerdings werden nur die Browser Apps überwacht. Um auch die Desktop Clients zu überwachen, muss eine Endpoint DLP Policy erstellt werden. Dazu empfehlen wir folgende Schritte:

- Schalten Sie das Device Monitoring in Microsoft Purview ein

- Passen Sie die globalen Endpoint DLP Einstellungen an

- Erstellen Sie eine Endpoint DLP Policy

Was sind die Auswirkungen für den User?

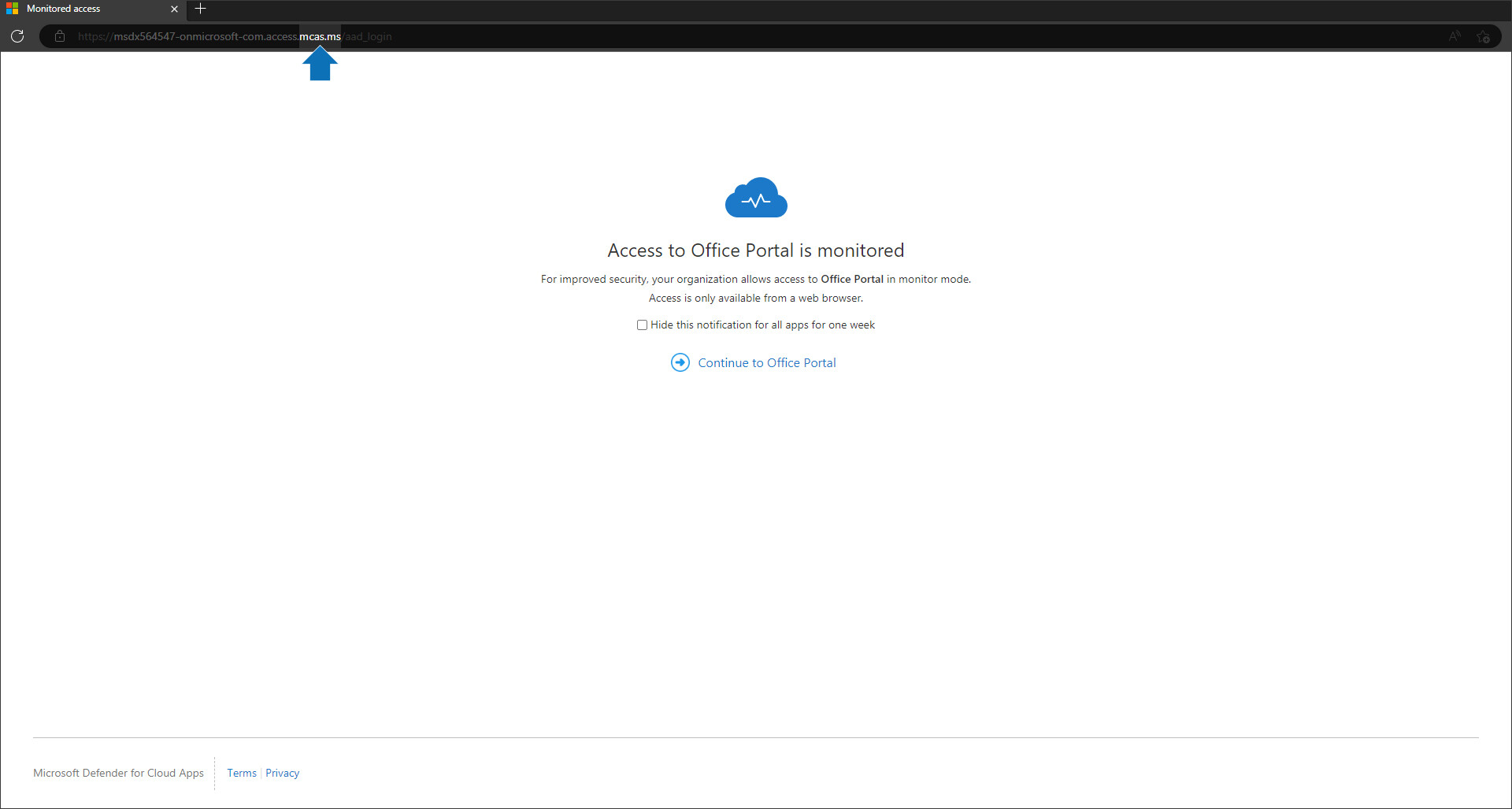

Beim Öffnen einer SharePoint Seite wird ein Hinweis angezeigt, dass der Zugriff überwacht wird.

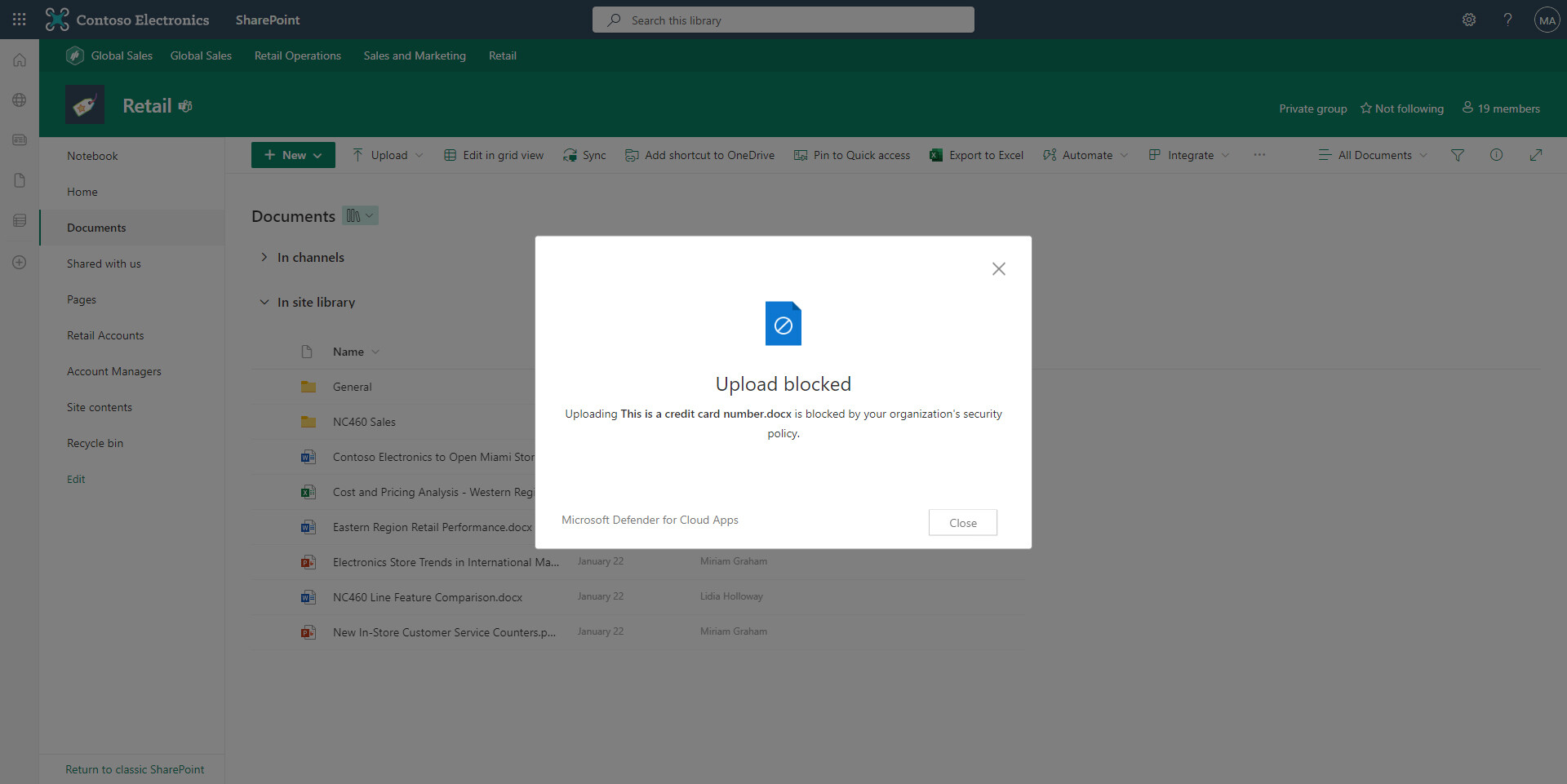

Beim Upload einer Datei mit sensiblen Informationen nach SharePoint Online (Browser-App), wird folgende Meldung angezeigt. Diese Meldung wird für alle Cloud Apps ähnlich aussehen.

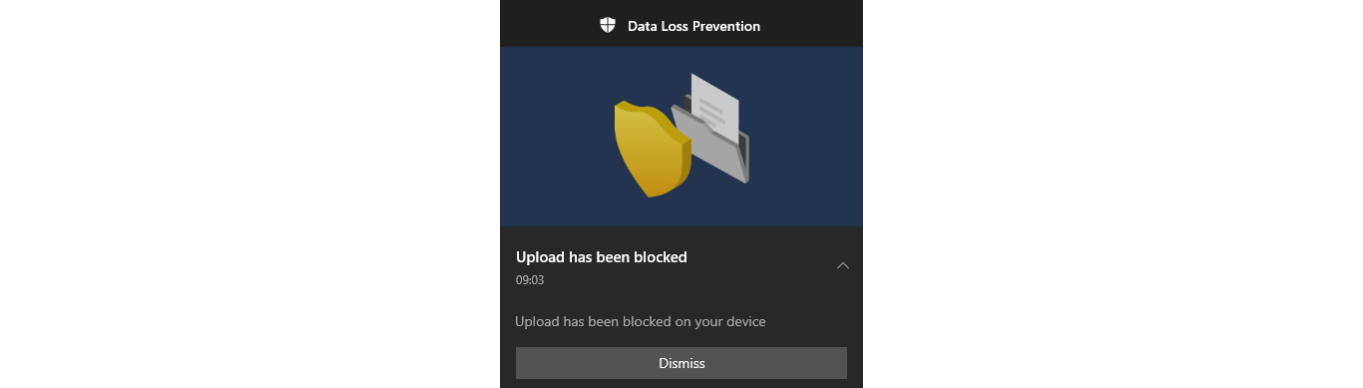

Beim Upload einer Datei mit sensiblen Informationen in Teams (Desktop-Client) wird dann folgende Meldung angezeigt:

Eine ähnliche Meldung erscheint, falls eine Datei mit sensiblen Informationen über den OneDrive-Sync Client hochgeladen wird. Diese Meldung wird nur wieder verschwinden, wenn diese Datei wieder aus dem synchronisierten Ordner gelöscht wird.

Voraussetzung der Lizenzierung

Für die oben genannten Schritte ist eine der folgenden Lizenz-Kombinationen erforderlich:

- Microsoft 365 E5 oder A5

- Microsoft 365 E3 + Microsoft 365 E5 Security Add-on

- Microsoft 365 E3 + Enterprise Mobility + Security E5 Add-on

- Microsoft 365 A3 + Microsoft 365 A5 Security Add-on

- Office 365 E5 oder A5 + Azure P1

Vorteile von Endpoint DLP und Microsoft Defender for Cloud Apps

Sie können den Upload von unerwünschten Daten in der Cloud mit den zuvor beschriebenen Schritten technisch unterbinden. Das hat den Vorteil, dass Sie sich nicht auf eine organisatorische Richtlinie verlassen müssen.

Diese technischen Möglichkeiten können auch geräteunabhängig genutzt werden. Es ist also egal, ob diese Daten über den Rechner, das Handy oder über ein Privatgerät hochgeladen werden.

Die sehr granulare Filterung, z.B. nach Aktivitäten oder Dateieigenschaften, hilft Ihnen außerdem dabei, die unterschiedlichen Use Cases abzudecken.

Fazit

Mit Microsoft Endpoint DLP und Defender for Cloud Apps können Sie Ihr Unternehmen und Ihre Anwender vor möglichen Fehlern schützen. Es kann schon einmal passieren, dass Daten versehentlich doch an einem falschen Ort abgelegt werden. Mit diesen Technologien wird der User jedoch aktiv informiert, dass hier eine Aktion stattfindet, die eigentlich nicht stattfinden soll.

Microsoft Security Workshop

In unserem Microsoft Security Workshop entwickeln wir eine auf Ihr Unternehmen zugeschnittene Sicherheitsstrategie.