IPv6 kommt ins Azure AD – was Sie bis April tun sollten, um vorbereitet zu sein

Am 03. April schaltet Microsoft die Unterstützung für IPv6-Adressen im Azure AD (Active Directory) frei. Damit ergeben sich für Admins einige Änderungen. Wie Sie diesen am besten begegnen und verhindern, dass es Probleme beim Login Ihrer User gibt, erfahren Sie in diesem Blogartikel.

Änderungen für die Multi-Faktor-Authentifizierung

Falls Sie bisher die Multi-Faktor-Authentifizierung über das Microsoft 365 Admin Center konfiguriert haben, waren dort vermutlich auch IP-Adressen von vertrauenswürdigen Standorten eingetragen. Diese Liste lässt sich auch nicht um IPv6-Adressen erweitern, stattdessen sollten Sie diese Gelegenheit nutzen, um die Konfiguration von MFA über Conditional Access zu steuern. Hierbei unterstützen wir Sie selbstverständlich gerne. Wenn Sie noch kein Conditional Access nutzen, können Sie in unserem Blogartikel erfahren, wieso dieses Feature zu den absoluten Basics einer sicheren Cloud-Plattform gehört. Doch auch beim Einsatz von Conditional Access besteht Handlungsbedarf.

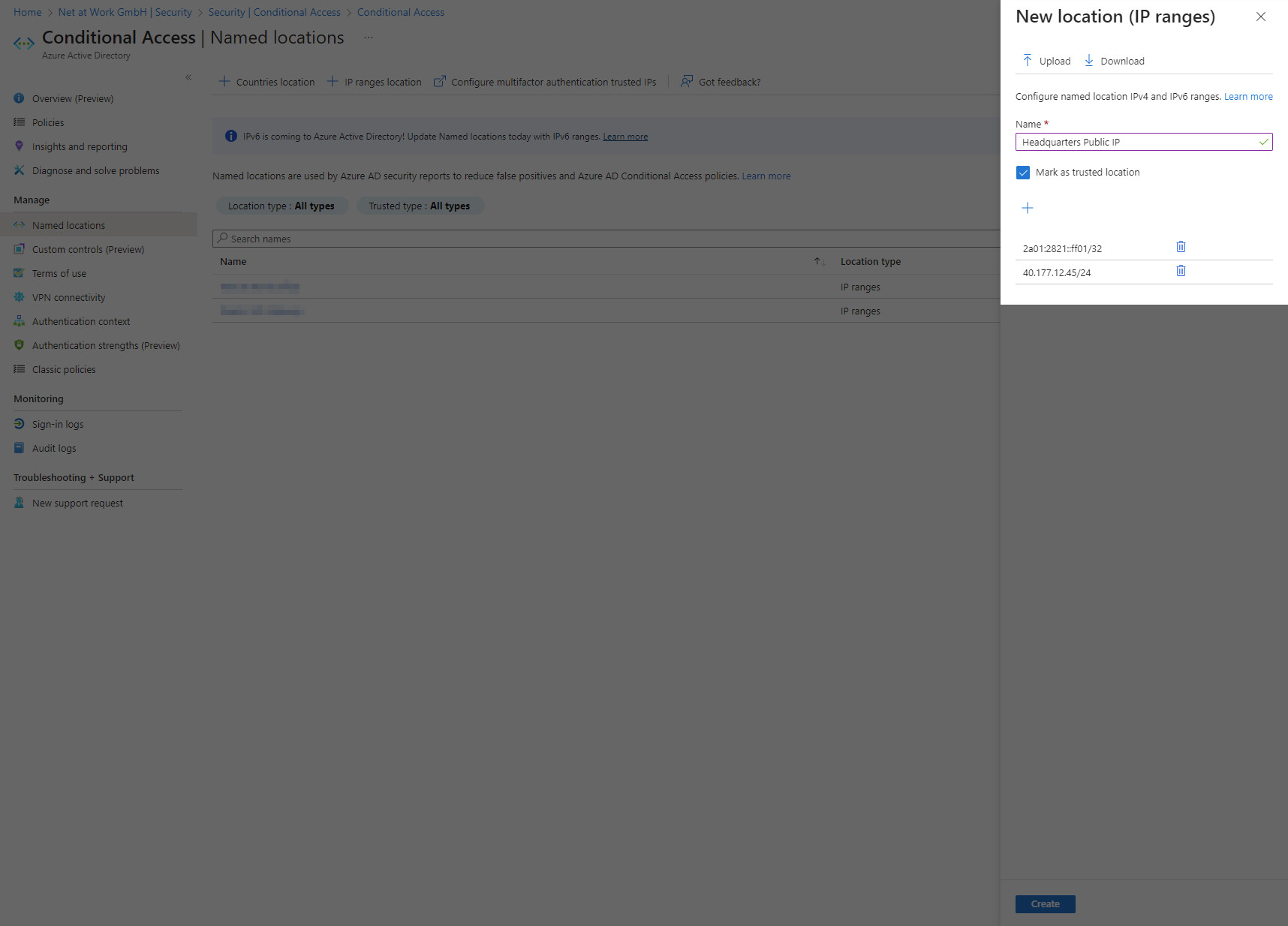

Conditional Access und IPv6 – benannte Standorte anpassen

Wenn Sie in Conditional Access bisher mit benannten Standorten arbeiten, die an IPv4-Adressen gebunden sind, müssen Sie diese jetzt unter Umständen um Ihre öffentlichen IPv6-Adressen erweitern, da auch über diese nun Logins in der Cloud landen können.

Falls Sie bisher keine IPv6-Adressen für Ihre Unternehmensstandorte haben, sollten Sie trotzdem einen Blick in die Anmeldelogs Ihrer User werfen, um zu evaluieren, ob die Anmeldungen noch Ihrem gewünschten Verhalten entsprechen. User aus dem Homeoffice werden dort fortan häufiger mit IPv6-Adressen aufkommen.

Microsoft 365 Endpunkte überprüfen

Um die Funktionalität von IPv6 zu gewährleisten, wurden seitens Microsoft einige Endpunkte von Microsoft 365 und Azure Diensten angepasst. Je nachdem, wie Ihre Firewall- und Proxyeinstellungen bisher konfiguriert sind, müssen Sie diese gegebenenfalls ändern. Die Liste mit IPs und URLs finden Sie unter diesem Link.

Wie Sie die Auswirkungen und Vorteile von IPv6 in Azure optimal einsetzen und die Authentifizierung Ihrer Cloud-Ressourcen optimieren, beleuchten wir gerne gemeinsam in unserem Security-Workshop.

Microsoft Security Workshop

Im dreitägigen Microsoft Security Workshop entwickeln wir eine auf Ihr Unternehmen zugeschnittene Sicherheitsstrategie.