Just-in-Time Administration mit Azure AD Privileged Identity Management

Azure AD Privileged Identity Management (PIM) ermöglicht Just-in-Time Administration, also bedarfsabhängigen Admin-Zugriff auf Microsoft 365- oder Azure-Ressourcen. Das manuelle Zurücksetzen administrativer Berechtigungen entfällt dadurch. Erfahren Sie, wie Sie die Funktion in nur 6 Schritten ausrollen und damit die Sicherheit Ihrer sensiblen Informationen und Ressourcen deutlich erhöhen können.

In 6 Schritten zum Azure AD Privileged Identity Management

Mit Azure AD Privileged Identity Management (PIM) werden die Benutzerkonten der Administrierenden nur dann den entsprechenden Berechtigungsrollen zugewiesen, wenn der Zugriff benötigt und beantragt wird. Berechtigungen laufen danach automatisch ab, manuelles Zurücksetzen entfällt. Die Vergabe der Rollen kann an einen Genehmigungsprozess geknüpft werden. Dadurch wird das Risiko verringert, dass kompromittierte Benutzerkonten Zugriff auf sichere Informationen oder Ressourcen erhalten. Wie die Funktion PIM ausgerollt wird und was dabei beachtet werden sollte, erläutern wir im Folgenden.

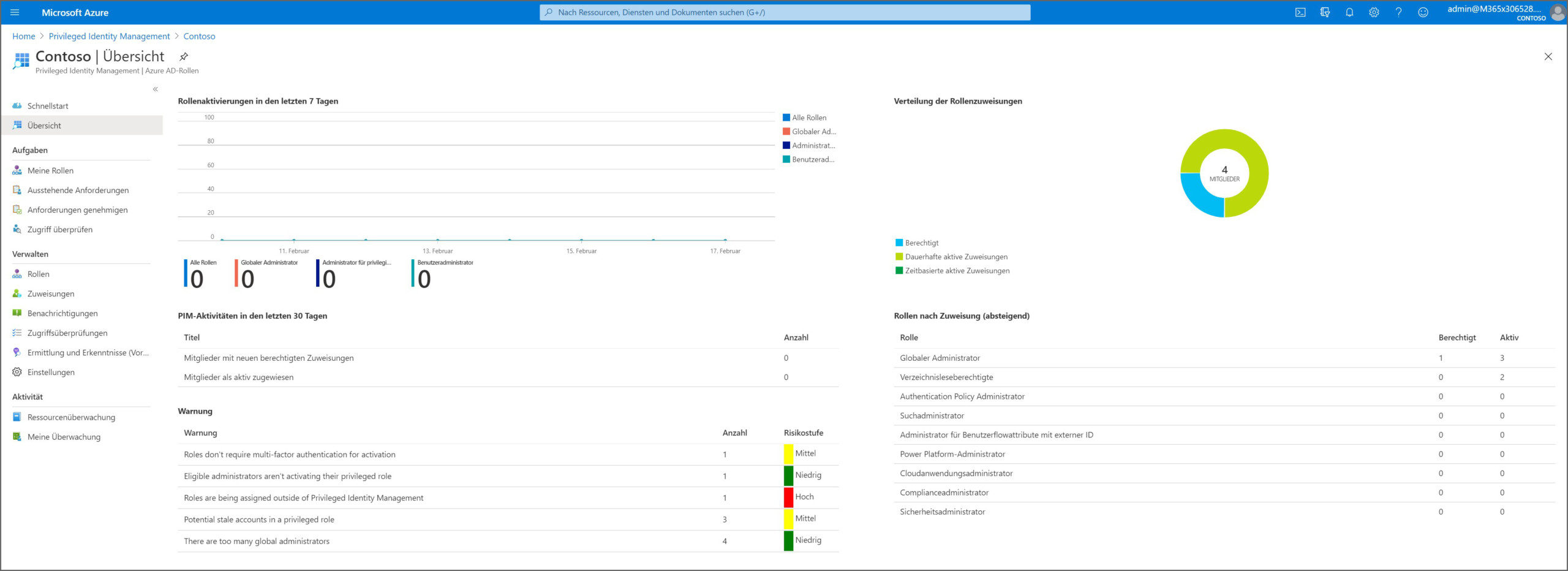

1. Berechtigungen auswerten

Wenn Microsoft 365 oder Azure bereits genutzt wird, gibt es in der Regel auch bereits Konten, die bestimmte administrative Rollen permanent zugewiesen haben. Um einen Überblick zu erhalten, werden zunächst die bestehenden Berechtigungen ausgewertet. Der aktuelle Status kann entweder über die administrative Oberfläche von PIM erfolgen oder die Rollenzuweisung wird per Powershell und den Cmdlets Get-MsolRole bzw. Get-MsolRoleMember ausgewertet.

2. Anforderungen abklären

Danach geht es darum, die Anforderungen im Bereich Microsoft 365 und Azure Administration abzuklären. Folgende Fragen sollten mindestens geklärt werden:

- Welche Berechtigungen werden für die tägliche Arbeit im Microsoft 365- und Azure-Umfeld benötigt?

- Wie lange wird mit diesen Berechtigungen in der Regel am Stück gearbeitet?

- Wie oft kommt es in der Regel vor, dass die Berechtigungen benötigt werden?

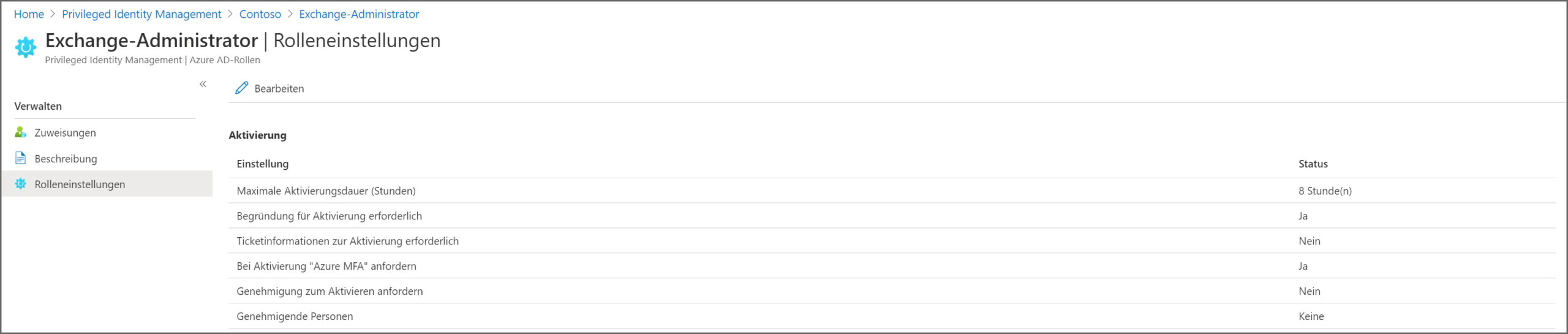

3. Rollenbeschreibungen definieren

Daraus lassen sich dann die Einstellungen für die einzelnen Berechtigungsrollen ableiten. Hierbei ist zu berücksichtigen, dass für jede Rolle globale Einstellungen vorgegeben werden. Auch wenn unterschiedliche Benutzergruppen dieselbe Rolle beantragen dürfen, gelten beispielsweise immer die gleichen Genehmigungsprozesse.

Beispiele für Berechtigungsrollen

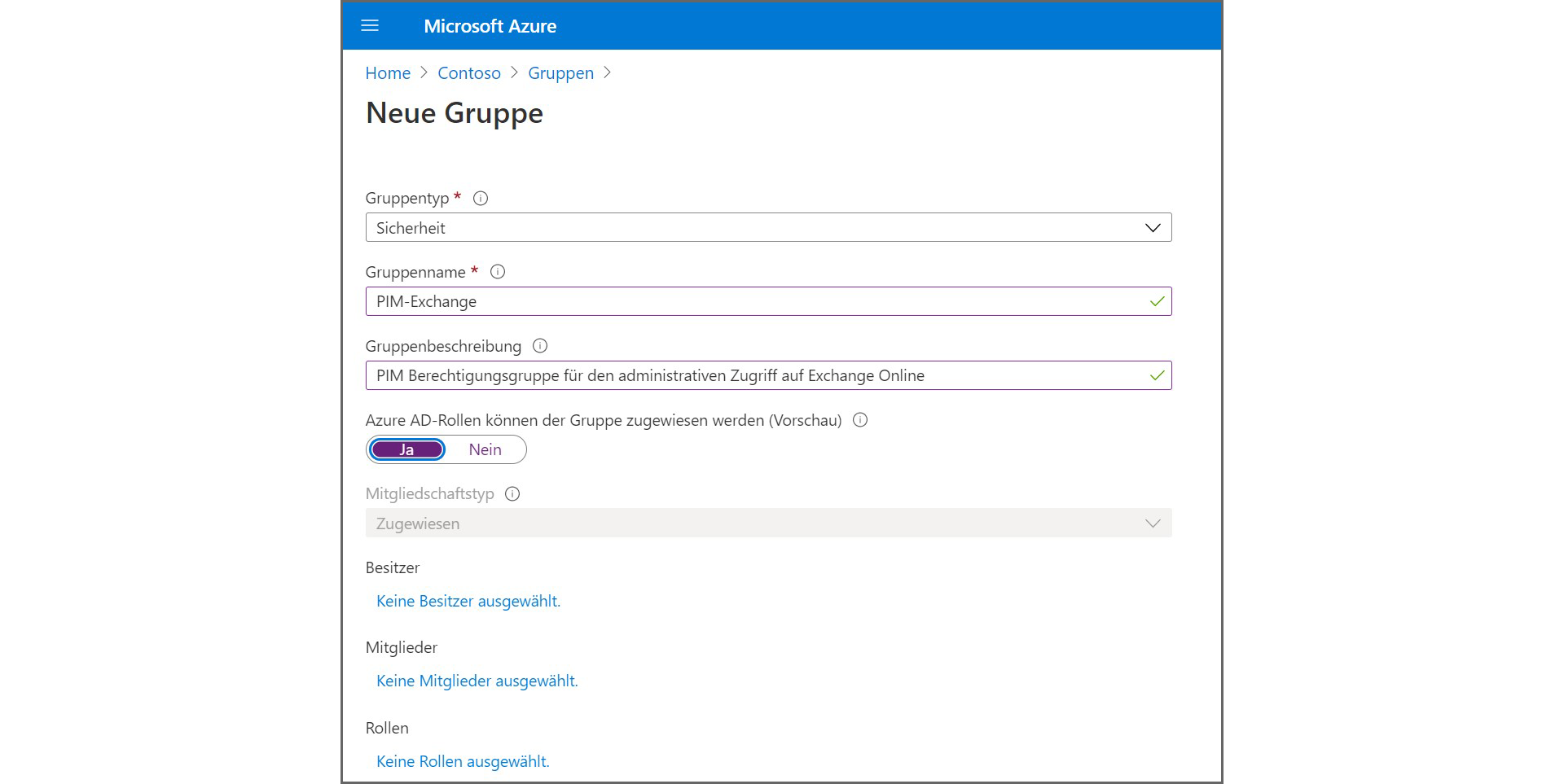

4. Konten zuweisen

Sind die Rollenbeschreibungen definiert, dann können die Konten der Admins den Berechtigungsrollen zugewiesen werden. Dabei kann ein Konto auch mehreren Rollen zugewiesen werden. In der Zuweisung gibt es entweder die Möglichkeit der direkten Mitgliedschaft oder die Berechtigung wird über eine Sicherheitsgruppe vergeben. Für Letzteres ist eine Azure AD Gruppe erforderlich. Für eine synchronisierte Gruppe aus dem lokalen AD steht die Funktion der Rollenzuweisung nicht zur Verfügung. Die Funktion muss außerdem direkt bei der Anlage der Gruppe aktiviert werden und kann später nicht mehr geändert werden.

5. On- und Offboardingprozess

Bei der Auswahl des Zuweisungsverfahrens sollte der On- und Offboardingprozess für Benutzerkonten berücksichtigt werden, damit neue Konten später möglichst automatisch Mitglied der benötigten Sicherheitsrollen werden und nicht mehr benötigte Rollen wieder entfernt werden.

6. Azure AD Privileged Identity Management Rollout und Schulung

Als Nächstes schließt sich dann der Rollout an. Auch bei PIM empfiehlt sich vorher eine Test- und Pilotphase, um ggfs. Konfigurationen nachzubessern. Im Rollout sollten dann alte Berechtigungen für separate Admin-Konten entfernt und die neuen Berechtigungen vergeben werden. Auch die Administrierenden sollten für den neuen Prozess geschult werden. Gerade bei der Zuweisung von mehreren Berechtigungsgruppen sollte ein Admin in der Lage sein, die richtige Berechtigung für den Zweck auszuwählen.

Kostenfreie Security-Beratung

In einem ersten, kostenfreien Beratungstermin besprechen wir Ihre individuellen Anforderungen und Herausforderungen. Als erfahrener Partner im Microsoft 365- und Azure-Umfeld greifen wir auf zahlreiche Best Practices zurück und erarbeiten auf dieser Grundlage einen Vorschlag für Ihre nächsten individuellen Schritte.