Microsoft Authenticator bald noch sicherer – globale Einstellungen ab Februar

Die Verwendung von Multi-Faktor-Authentifizierung (MFA) ist in der Microsoft 365 Welt unerlässlich. Die Basics zum Thema finden Sie hier. Im folgenden Blogartikel liefern wir Hintergründe zu einer konkreten Anmeldemethode – dem Microsoft Authenticator. Beschäftigen Sie sich am besten schon jetzt damit, denn spätestens bis Ende Februar führt Microsoft einige Einstellungen global für alle Tenants ein.

Warum überhaupt Microsoft Authenticator nutzen?

Quelle: Microsoft

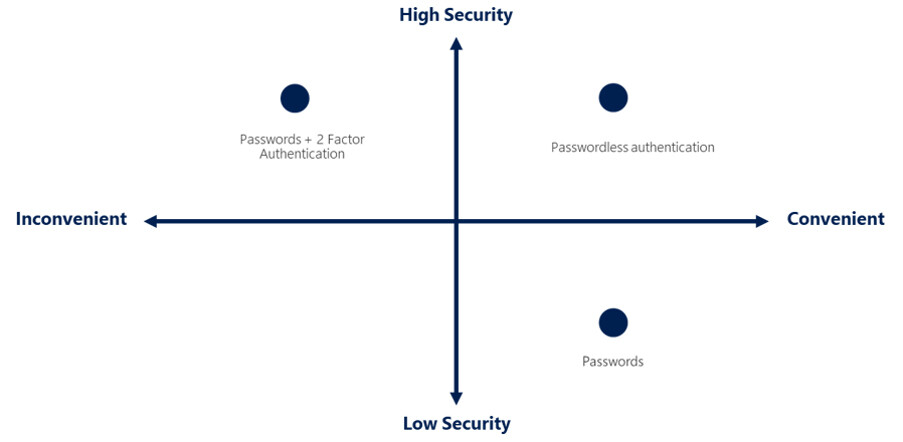

Eine Anmeldung allein mit Passwort kann heutzutage nicht mehr als sicher angesehen werden – zu hoch sind die Risiken durch Phishing, Bruteforce und Leaked Credentials. Seit Jahren zerbrechen sich Unternehmen den Kopf, wie Passwörter mithilfe von Passwortrichtlinien und Passwortsafes sicher gestaltet werden können. Doch die perfekte Lösung gibt es hier schlichtweg nicht. Eine sichere Umgebung erreichen Sie erst in Kombination mit einem weiteren Faktor.

Bei der herkömmlichen Multi-Faktor-Authentifizierung müssen User neben dem Wissen des Kennworts auch das Haben eines Geräts (Smartphone, Token o. Ä.) oder das Sein (biometrische Faktoren) nachweisen. Wenn zwei von drei dieser Faktoren kombiniert werden, kann eine reguläre Anmeldung deutlich sicherer gestaltet werden.

Doch auch diese Methode kann anfällig gegenüber Angriffen sein. So können Angreifende durch das Vortäuschen einer echten Login-Seite auch One-Time-Passwords (OTP-Tokens) aus Apps abgreifen und somit einen Session-Cookie erstellen.

Ein anderer Angriffsvektor besteht im kontinuierlichen Anfordern von Anmeldebestätigungen. Hierbei fordern Angreifende, die bereits Zugriff auf das Passwort eines Opfers erlangt haben, so lange die Freigabe der Anmeldung in der Authenticator App an, bis dieses entnervt akzeptiert. Das wirkt auf den ersten Blick vielleicht absurd, hat aber in der Praxis bei Uber zu einem größeren Security-Vorfall geführt.

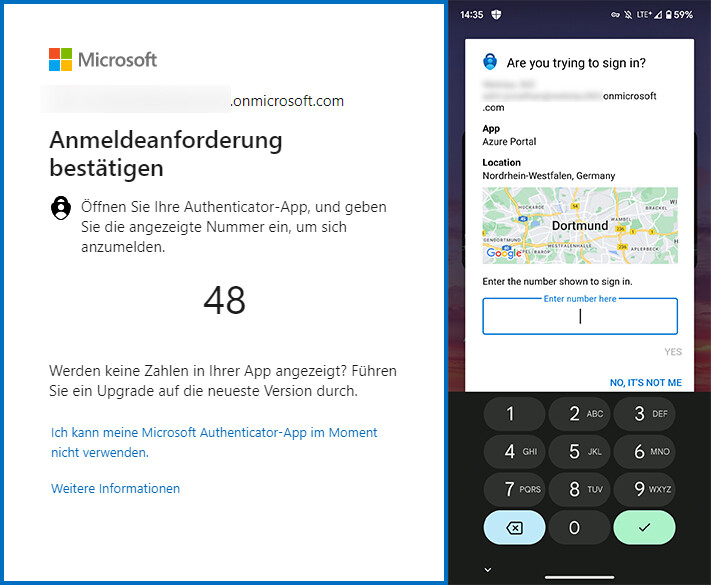

Zum Glück können Sie sich mit der richtigen Konfiguration für den Microsoft Authenticator vor diesen Angriffen schützen. Microsoft wird zudem einige Einstellungen am 27. Februar global in allen Tenants aktivieren. Daher bietet es sich an, sich bereits jetzt damit auseinanderzusetzen und Ihre User rechtzeitig über die bevorstehenden Änderungen zu informieren.

Number Matching und Co. – diese Konfiguration im Azure AD schützt vor MFA Fatigue Angriffen

Im Azure AD können Sie das Verhalten und die Zuweisung der Microsoft Authenticator App konfigurieren. Grundsätzlich ist Ihren Usern das Hinzufügen des Microsoft Authenticators auch ohne eine Konfiguration durch einen Admin möglich, da Sie als Unternehmen davon profitieren, wenn User den Authenticator bereits selbstständig einrichten.

Sie können entweder für alle User oder für bestimmte Nutzende und Gruppen den Authentifizierungsmodus bestimmen und dabei zwischen Push oder Passwordless auswählen.

- Push ermöglicht das Senden einer Pushnachricht auf das Handy, die Nutzende als zweiten Faktor bei der Anmeldung bestätigen müssen

- Passwordless hingegen funktioniert ohne Passwort, sodass User nach Eingabe des UPNs (=User Principal Name, Benutzername) direkt eine Benachrichtigung bekommen und durch einen Fingerabdruck oder Face ID die Kombination der Sicherheitsfaktoren Haben (Besitz des registrierten Handys) und Sein (biometrischer Faktor) nachweisen. Somit können sie ihre Identität bestätigen, ohne dass ein Passwort erforderlich ist.

Weiterhin empfehlen wir Ihnen, festzulegen, ob Sie die Nutzung von Microsoft Authenticator OTP erlauben möchten (was aufgrund der oben beschriebenen Angriffsvektoren nicht die höchste Sicherheit bietet) und das Verhalten der Push-Nachricht zu konfigurieren.

Microsoft Authenticator Änderungen im Februar

Spätestens ab dem 27. Februar wird das Number Matching für Ihre Tenants aktiviert – wir empfehlen, diese Einstellung bereits jetzt, zumindest für einzelne User in Ihrer Organisation, zu testen.

Wir unterstützen Sie gerne mit praxiserprobten Tipps zur richtigen Microsoft Authenticator Konfiguration. Bei der Erstellung Ihrer internen Schulungsmaterialien wenden Sie sich außerdem gerne an unser Change Management.

Microsoft Security Workshop

Wie Sie darüber hinaus Ihre Azure AD Umgebung ganzheitlich absichern können, erfahren Sie in unserem Security-Workshop.