Microsoft Defender for Endpoint Echtzeit-Benachrichtigungen

Akute Sicherheitsrisiken werden oft zu spät erkannt, trotz regelmäßiger manueller Überprüfung im Defender Portal. Wir zeigen 4 Wege für Security-Administratoren, Microsoft Defender for Endpoint Echtzeit-Benachrichtigungen effektiv zu nutzen, damit Sie zukünftig sofort reagieren können.

Microsoft Defender for Endpoint schlägt bei neuen Virenfunden oder ungewöhnlichen Verhaltensmustern auf den Endpunkten im Portal Alarm. Die Security-Administratoren können diese Ereignisse einsehen und entsprechend handeln. Die Grundlage für eine Reaktion ist, dass Sie schnell auf neue Meldungen aufmerksam werden. Nutzen Sie einen der folgenden Wege, um in Echtzeit über Sicherheitsrisiken informiert zu werden und die Endgeräte Ihres Unternehmens bestmöglich zu schützen.

Microsoft Defender Echtzeit-Benachrichtigungen via E-Mail

Eine einfache Form der Alarmierung ist die E-Mail. Für diesen Zweck bietet Microsoft Defender for Endpoint die Möglichkeit, Benachrichtigungsregeln einzurichten. Hier können die Informationen, die bei einer Alarmierung versendet werden, mitbestimmt werden. Des Weiteren wird die Schwelle der Risikostufe konfiguriert, ab der die Benachrichtigungsregel greift.

Bei der Methode „E-Mail“ muss dann natürlich eine geringe Reaktionszeit gewährleistet sein. Oft gehen E-Mails im Posteingang unter oder werden erst später bearbeitet.

Microsoft Defender Echtzeit-Benachrichtigungen durch die Integration in eine Monitoring-Lösung

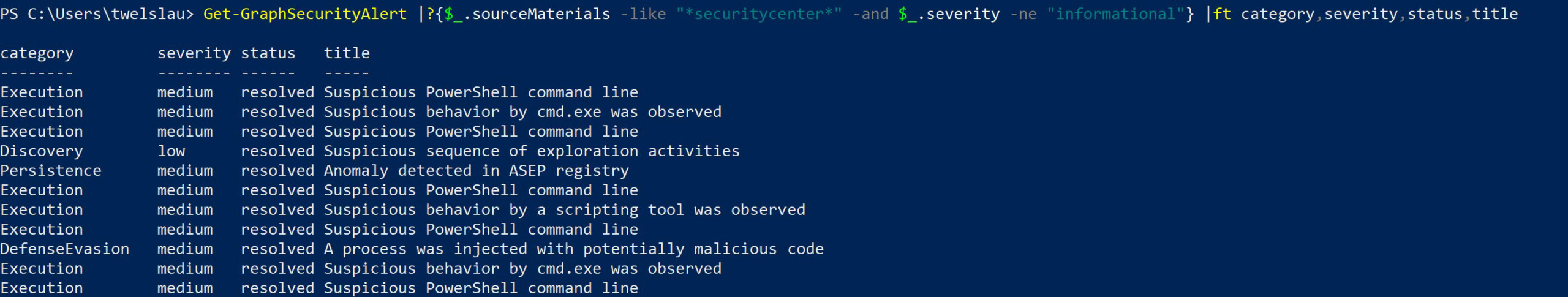

Schnellere Reaktionszeiten gewährleistet womöglich eine Monitoring-Lösung. Diese Systeme sollten bereits überwacht werden und bei Unstimmigkeiten alarmieren. Produkte aus dem Sicherheitsbereich integrieren sich in die Microsoft Graph Security API. Die Informationen aus Microsoft Defender for Endpoint sind somit auch über diese API erreichbar und können z.B. im XML- oder JSON-Format in eine Monitoring-Lösung eingebunden werden. Im folgenden Screenshot sind die Informationen aus Microsoft Defender über die Graph Security API gefiltert per PowerShell zu sehen:

Alternativ zur manuellen Einrichtung von Skripten kann auch Power Automate (das cloudbasierte Tool zur Prozessautomatisierung von Microsoft, früher Microsoft Flow) helfen, Warnungen an andere Systeme weiterzugeben. Diese Option wird im nächsten Abschnitt betrachtet.

Microsoft Defender Echtzeit-Benachrichtigungen durch die Integration in ein Ticketsystem

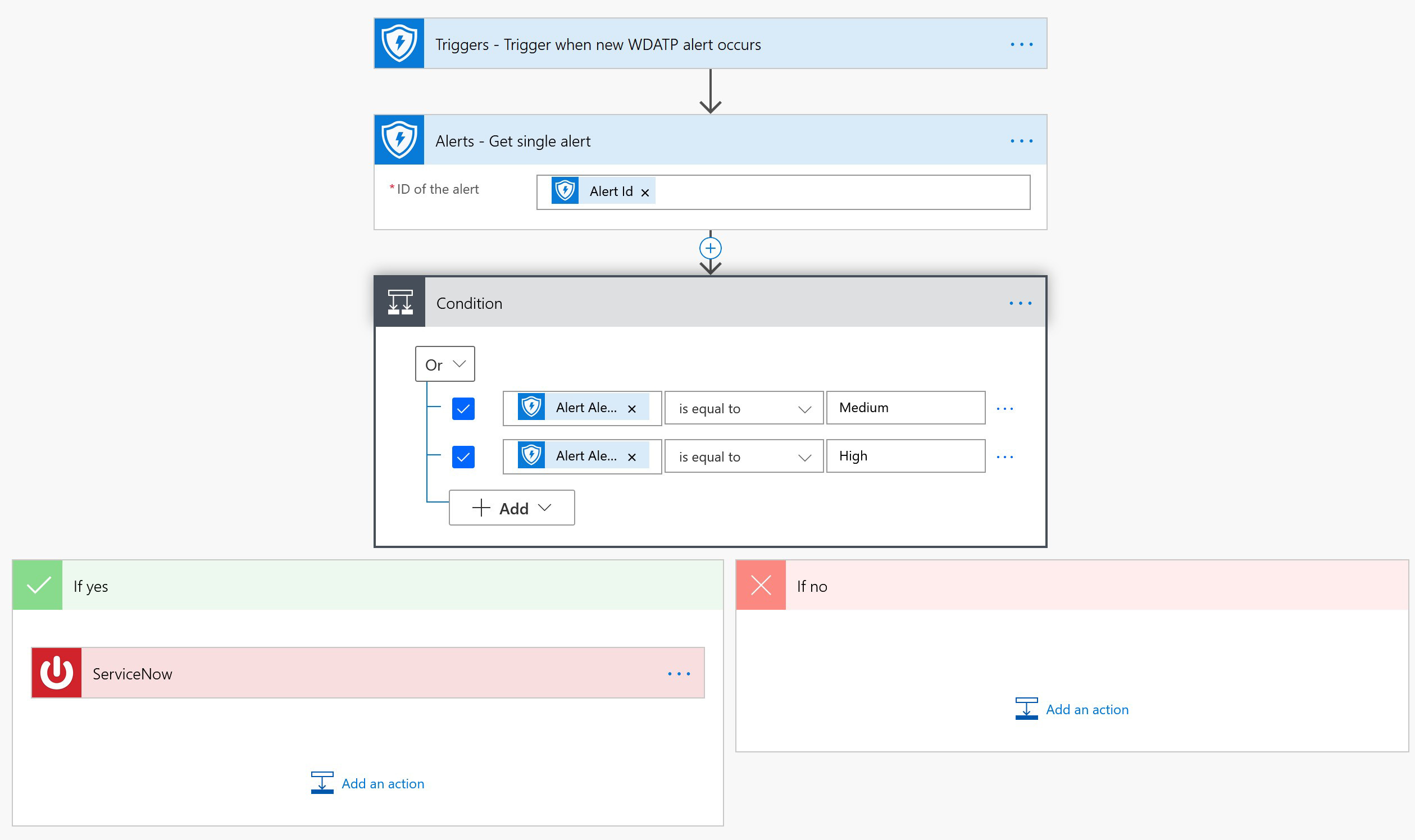

Neben der Monitoring-Lösung gibt es im Unternehmen meistens ein Ticketsystem, welches auch für die Verarbeitung von Security-Ereignissen genutzt werden kann. Hier ist beispielsweise eine Integration per Power Automate vorstellbar. Die Microsoft Defender for Endpoint Warnungen können dabei direkt über einen Connector abgerufen werden. Zur weiteren Verarbeitung kann eine Filterung vorgenommen werden, sodass z.B. nur Ereignisse vom Schweregrad „Hoch“ oder „Medium“ übergeben werden. Die Informationen aus dem Ereignis werden dann an das Ticketsystem übermittelt. Dafür steht in Power Automate entweder bereits ein Connector zur Verfügung oder das Zielsystem stellt eine Schnittstelle bereit, die per HTTP-Connector angesprochen werden kann.

Microsoft Defender Echtzeit-Benachrichtigungen durch die Integration in eine Security Information and Event Management (SIEM)-Lösung

Alle für die IT-Sicherheit relevanten Ereignisse können in einer Security Information and Event Management-Lösung verarbeitet werden, z.B. in Splunk, IBM, Exabeam oder Securonix. Diese Option bietet sicherlich die umfangreichsten Analyse-Möglichkeiten. Für Unternehmen, die bereits eine solche Lösung einsetzen, können die Ereignisse aus Defender for Endpoint per API direkt zu dem SIEM übertragen werden. Die Einrichtung ist direkt über die Einstellungen im Defender for Endpoint Portal möglich. Wird noch keine SIEM-Lösung im Unternehmen eingesetzt, dann ist der Aufwand zur Einführung und Betreuung eines Systems natürlich deutlich höher. Zumindest ersteres kann durch den Einsatz von Azure Sentinel als SIEM-Lösung minimiert werden, da dieses Produkt als cloudnative SIEM-Lösung in Azure provisioniert wird. Der Einsatz einer SIEM-Lösung hat gegenüber den bisherigen Optionen den Vorteil, dass die sicherheitsrelevanten Informationen zentralisiert verwaltet und analysiert werden können. Ereignisse von Defender for Endpoint können dadurch mit anderen Informationen wie z.B. Domänenanmeldungen oder Firewall Logs aggregiert werden. So entsteht eine ganzheitliche Sicht auf Vorkommnisse und Auffälligkeiten werden schneller erkannt. Azure Sentinel verfügt darüber hinaus noch über Reaktionsmöglichkeiten, sodass wiederkehrende Ereignisse automatisiert behandelt werden können.

Welcher Weg passt zu Ihrem Unternehmen?

Für welchen Weg Sie sich auch entscheiden, durch automatisierte Microsoft Defender for Endpoint Echtzeit-Benachrichtigungen erhöhen Sie Ihre Reaktionsgeschwindigkeit und damit auch die IT-Sicherheit Ihres Unternehmens. Sprechen Sie uns an, wir beraten Sie gerne!

Microsoft Identity Workshop

In dem dreitägigen Microsoft Identity Workshop erhalten Sie von Microsoft-Experten einen Strategieplan für die Weiterentwicklung Ihrer Infrastruktur durch die Sicherung von Identitäten und Geräten.