Pass-the-Ticket Incidents – was tun bei Defender for Identity Alert?

Microsoft Defender for Identity erkennt, vereinfacht gesagt, Angriffe auf lokale Active Directory Identitäten. Dabei werden Sensoren auf den Domänen-Controllern und weiteren AD-Diensten installiert und an die Defender-Umgebung im Rahmen von Microsoft 365 angebunden. Was aber ist zu tun, wenn wirklich ein Sicherheitsvorfall erkannt wird? Wir zeigen ein aktuelles Beispiel aus unserer Praxis und geben Tipps zu den wichtigsten Maßnahmen und Analyseschritten.

Microsoft Defender for Identity Alert Story – Ursache der Pass-the-Ticket Incidents

Am 19.09.2023 sind am Nachmittag vermehrt Pass-the-Ticket Incidents aufgetreten. Bei dieser Art von Vorfall versucht ein Angreifer auf einem System ein bestehendes Kerberos Ticket zu extrahieren und auf einem weiteren System zur Anmeldung zu verwenden. In diesem konkreten Beispiel hatte der Microsoft Defender for Identity den Verdacht, dass das Kerberos Ticket eines Mitarbeitenden vom Direct Access Server auf einen Windows 11 Client übertragen und dort für den Zugriff auf AD-Dienste verwendet wurde.

Security Vorfall eindämmen – wichtige Maßnahmen und Analyseschritte

Bei einem Vorfall mit solch einem Schweregrad sollten umgehend Maßnahmen getroffen werden, die das Problem eindämmen. Hier stehen zum Beispiel folgende Möglichkeiten zur Verfügung:

- Netzwerk-Isolierung des Endgerätes über Defender for Endpoint

- Sperren des Benutzerkontos

- Ausschalten des Computers

- Full Scan der Endpunkte über Defender for Endpoint

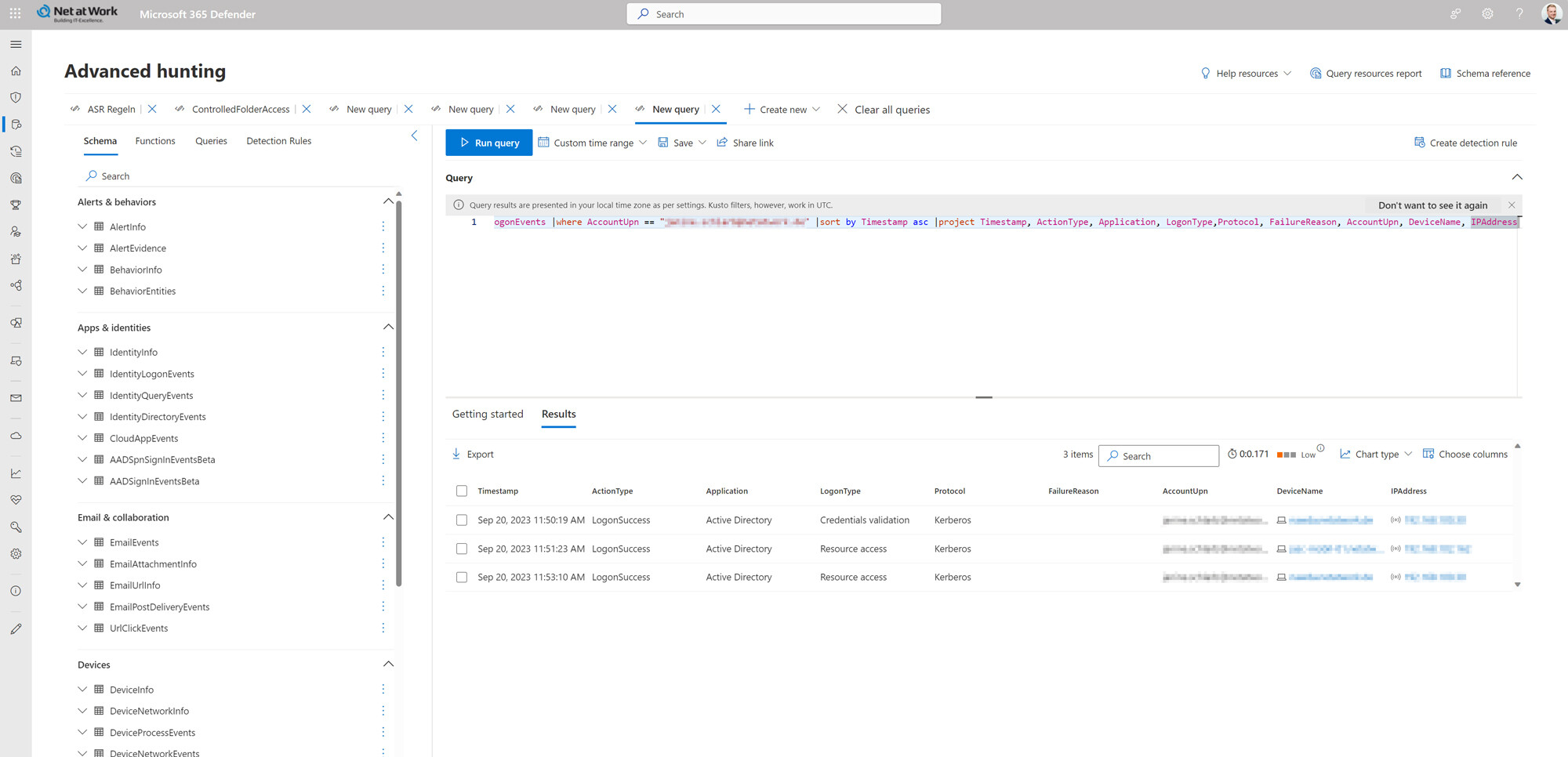

Danach werden weitere Analyseschritte eingeleitet, die sich mit folgenden Fragestellungen befassen:

Passend dazu gab es von Microsoft kurze Zeit später den Hinweis im Health Center:

Somit gab es in diesem Fall erstmal Entwarnung und es handelt sich tatsächlich um ein False Positive. Dennoch konnte der Vorfall mit den eingesetzten Tools gut analysiert werden, um schnell einen Überblick über die Situation zu erhalten.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Security Assessment

Bei der Einführung von Defender Produkten wie z. B. Microsoft Defender for Identity helfen wir Ihnen gerne weiter. Durch unser Security Assessment erhalten Sie einen guten Überblick über ihre Sicherheitslage.