So setzen Sie die MITRE ATT&CK Matrix ein, um Blind Spots zu erkennen

In einer IT-Infrastruktur sorgen viele Produkte für die Sicherheit des Unternehmens. So schützen Firewalls den Zugriff von und nach extern, Tools wie NoSpamProxy fungieren als E-Mail-Security Gateway, Microsoft Defender kümmert sich um die Sicherheit an den Endpunkten und im Active Directory, in Office 365 Applikationen sowie im Netzwerk kommen Intrusion Detection and Prevention Systeme zum Einsatz. Im besten Fall werden all diese Systeme mit ihren Log Informationen an ein zentrales Log Management oder SIEM angeschlossen, sodass die sicherheitsrelevanten Informationen zentral verarbeitet werden können. Sind aber wirklich alle vorhanden und welche zählen eigentlich genau dazu? Mit dieser Fragestellung und wie Sie die MITRE ATT&CK Matrix bei der Erkennung von Blind Spots unterstützt, beschäftigt sich der nachfolgende Blogbeitrag.

Was ist das MITRE ATT&CK Framework?

MITRE ist eine Organisation, die sich für eine sicherere Welt einsetzt. Mit verschiedenen Programmen engagiert sich MITRE im Bereich IT-Sicherheit. Das MITRE ATT&CK Framework setzt sich mit den verschiedenen Phasen eines Hackerangriffs auseinander und ordnet den Phasen Angriffstechniken basierend auf realen Ereignissen zu. Dabei werden die Techniken aktuell in die folgenden 14 Taktiken einsortiert:

Die Beschreibung der einzelnen Techniken beinhaltet Beispiele zu bekannten Angriffen oder Schadprogrammen, Möglichkeiten zur Vorbeugung oder Reduzierung der Angriffsfläche und Empfehlungen, wie diese Angriffe erkannt werden können. Eine Erklärung der einzelnen Phasen und Beispiele von Angriffstechniken behandeln wir in unserer MITRE ATT&CK Video Reihe. Hier geht’s zu unserer Microsoft 365 Security Playlist auf YouTube.

Mit Hilfe dieser Einordnung kann abgeleitet werden, welche Systeme als Quelle zur Log Analyse herangezogen werden sollten. Die Protokolle dieser Systeme sollten dann in ein zentrales SIEM einfließen.

Microsoft Sentinel und MITRE ATT&CK Matrix

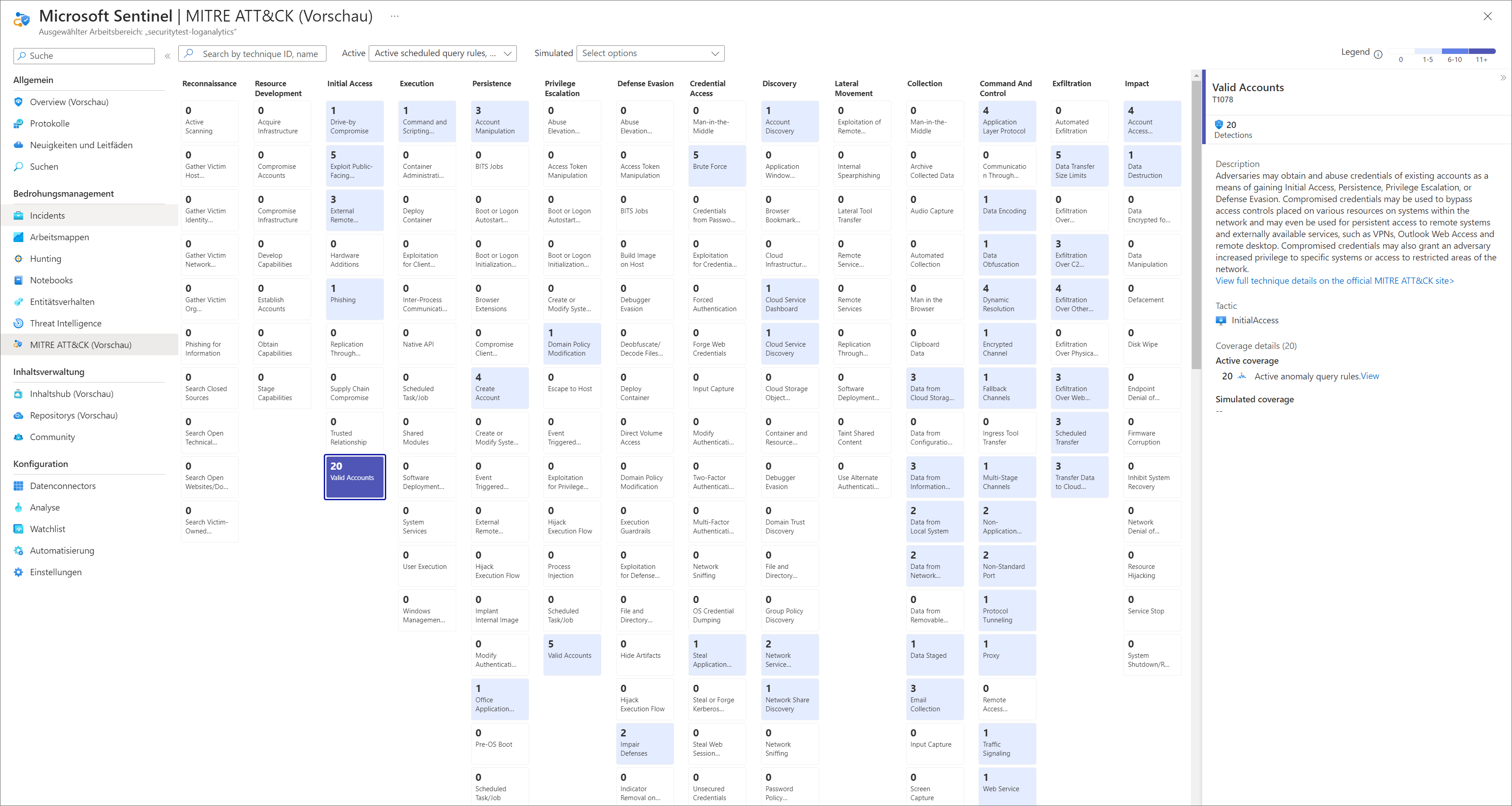

Das von Microsoft in Azure angebotene SIEM & SOAR Produkt Microsoft Sentinel profitiert von einer Integration der MITTRE ATT&CK Matrix. Die angebundenen Log-Quellen werden mit Hilfe von Analyseregeln untersucht und jede Regel kann einer Taktik zugeordnet werden. Somit ergibt sich eine Übersicht, welche Techniken und Taktiken der MITRE ATT&CK Matrix gut abgedeckt sind und wo Blind Sports vorhanden sind. Die folgende Abbildung zeigt einen Ausschnitt der in Microsoft Sentinel eingebetteten MITRE ATT&CK Matrix. In der gezeigten Demo-Umgebung gibt es noch einige Lücken zur Angriffserkennung.

Für die Bereiche mit Blind Spots sollten Systeme an Sentinel angebunden werden, die Daten zur Erkennung beisteuern können. Für diese Log Informationen müssen dann passende Analyseregeln entwickelt werden, um die Angriffe entsprechend der Taktik auch erkennen zu können.

Was sind Blind Spots?

„Blind Spots“ beschreiben Bereiche, in denen keine Informationen oder Erkennungsregeln vorhanden sind, sodass in diesen Bereichen ein möglicher IT-Sicherheitsvorfall nicht auffällt oder erkannt werden kann. Diese Lücken gilt es zu schließen, um so die potenzielle Erkennungsrate von IT-Angriffen zu maximieren.

Microsoft Defender und Logs

Viele der Informationen, die zur Erkennung notwendig sind, werden Ihnen beim Einsatz von Microsoft 365 Produkten bereits zur Verfügung gestellt. Daten aus dem Microsoft 365 Defender liefern z. B. Informationen zu Endpunkten, dem lokalen Active Directory und Anwendungszugriffen. Zusammen mit den Audit- und Anmeldeprotokollen aus dem Azure AD wird hier eine gute Basis für ein SIEM zur Verfügung gestellt. Die Integration der vorhandenen Daten in Microsoft Sentinel ist mit einem geringen Aufwand verbunden. Weitere zentrale Sicherheitssysteme wie Firewalls oder VPN-Gateways werden über Daten-Connectoren angebunden. Die Art der konkreten Anbindung an Sentinel ergibt sich aus den Möglichkeiten des jeweiligen Drittanbieter-Produktes.

Fazit

Die MITRE ATT&CK Matrix unterstützt Sie zusammen mit einer SIEM-Lösung wie Microsoft Sentinel dabei, potenzielle Lücken in der Angriffserkennung zu identifizieren und Ihr Unternehmen damit effizient zu schützen.

Microsoft Sentinel und MITRE ATT&CK Matrix Beratung

Sowohl bei der Evaluierung als auch bei der Einrichtung von Microsoft Sentinel als SIEM unterstützen wir Sie gerne. Nach der Integration der Microsoft 365 Logs entwickeln wir mit Ihnen Konzepte zur Anbindung weiterer sicherheitsrelevanter Systeme, sodass die Erkennungsbereiche mit Blind Spots möglichst gering werden. Auch beim Incident and Response Management stehen wir Ihnen mit unserer Expertise zur Seite.