Vorausschauender Support dank Microsoft Intune Proactive remediations

Wenn Sie Microsoft Intune im Einsatz haben, können Sie viele Support-Tickets dank Proactive remediations (proaktiver Korrekturen) schon frühzeitig vermeiden. Denn mit diesen Skriptpaketen erkennen und beheben Sie Fehler auf dem Gerät eines Users proaktiv, bevor dieser davon beeinträchtigt wird. Im nachfolgenden Blogartikel erläutern wir die Funktionsweise genauer, zeigen die nötigen Voraussetzungen und geben Ihnen Einblick in die Erstellung individueller Proactive remediations.

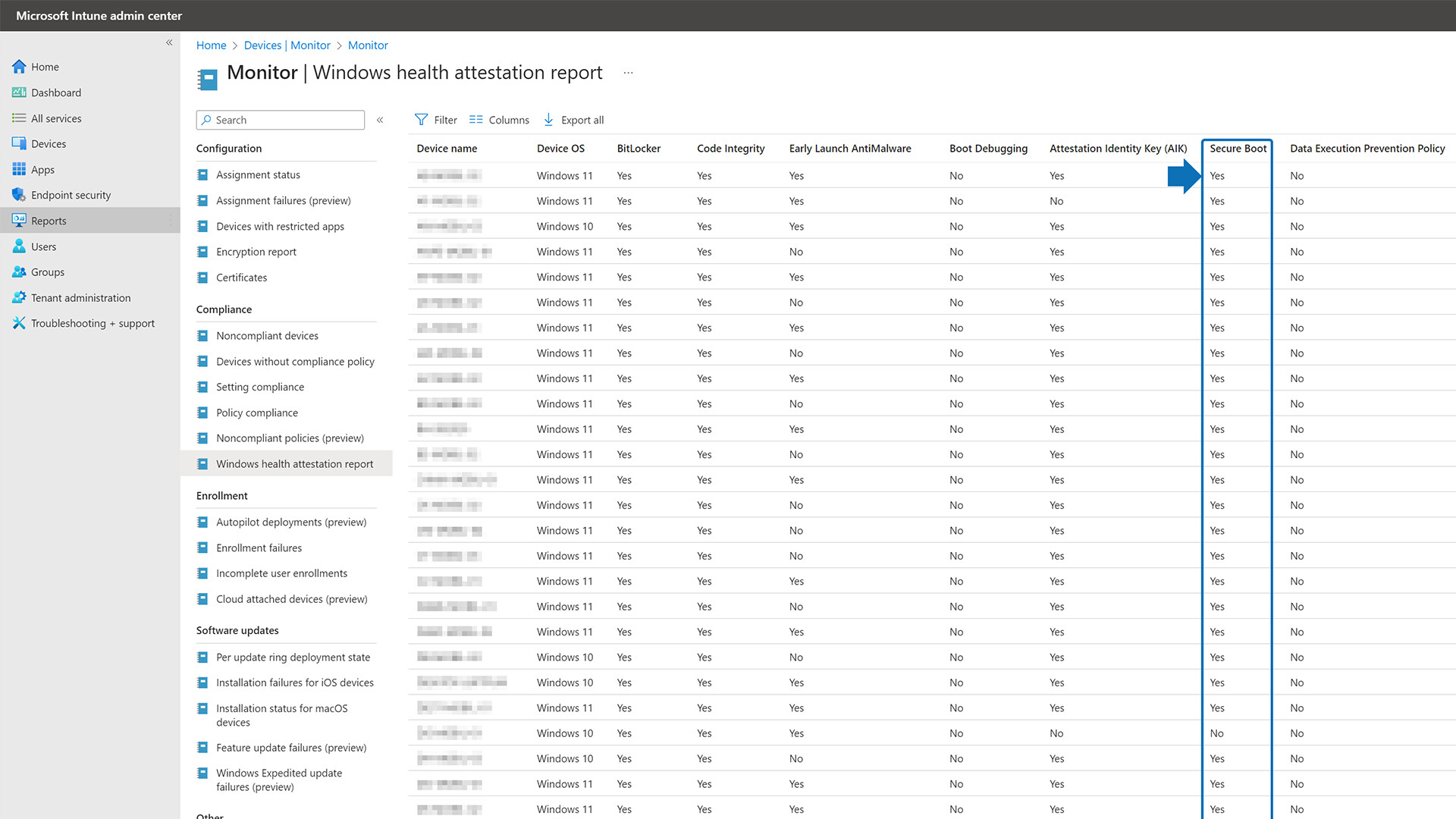

Die Geräteverwaltung über Microsoft Intune bietet bereits standardmäßig eine Vielzahl von Überwachungs- und Kontrollmöglichkeiten, um einen guten Überblick über die aktuelle Verfassung Ihrer Endpunkte zu erhalten. Dazu gehören auch die vorgefertigten Reports innerhalb des Intune Portals, die weitreichende Auskunft über die Konfiguration und den Status einzelner Endpunkte geben.

In bestimmten Fällen ist es jedoch notwendig, weitere Informationen zu sammeln, um eventuelle Probleme frühzeitig zu erkennen und effektiv zu beheben. Hier bieten die Proactive remediations die Möglichkeit, individuelle Abfragen zu erstellen und bei Bedarf Fehler proaktiv zu beheben.

Was sind Intune Proactive remediations?

Mithilfe der Proactive remediations haben Sie die Möglichkeit, über eine zentrale Anlaufstelle Abfrage- und Korrektur-Skripte an Ihre Endgeräte zu verteilen. Darüber hinaus können Sie so Fehler bereits frühzeitig erkennen und beheben, bevor der Endbenutzer davon beeinträchtigt wird. Dazu benötigen Sie je nach Anwendungsfall ein bzw. zwei PowerShell Skripte. Das Erkennungsskript, das bei jeder Proactive remediation benötigt wird, stellt den Abfrageteil dar. Hier können Sie individuelle Abfragen auf den Geräten ausführen. Darüber hinaus kann ein weiteres PowerShell Skript angegeben werden, welches bei ausgewählten Ergebnissen automatisch Anpassungen vornimmt. Dies kann optional angegeben werden.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Proactive remediations am Beispiel Credential Guard

Eine Funktion, um die Angriffsfläche auf den Windows Endgeräten zu verringern und das Auslesen von Anmeldeinformationen zu erschweren, ist der Credential Guard. Die Aktivierung dieser Funktion kann über Intune vorgenommen werden. Der normale Richtlinienreport gibt jedoch nur Auskunft darüber, ob die Aktivierung erfolgreich verteilt wurde. Bei so zentralen Sicherheitsfunktionen ist es natürlich wichtig, auch zu überprüfen, ob die Funktion wirklich aktiviert wurde. Die vorgefertigten Reports liefern z. B. Informationen über die Erfüllung der Voraussetzungen für Credential Guard (Aktivierung des sicheren Starts):

Dies bestätigt jedoch noch nicht, ob die Sicherheitsfunktion wirklich aktiviert wurde. Dafür können nun aber die Proactive remediations verwendet werden, die im Folgenden für dieses Beispiel erläutert werden:

Voraussetzung für die Konfiguration von Intune Proactive Remediations

Für die weitere Konfiguration ist es notwendig, dass folgende Voraussetzungen gegeben sind:

Außerdem werden Folgende Lizenzen benötigt:

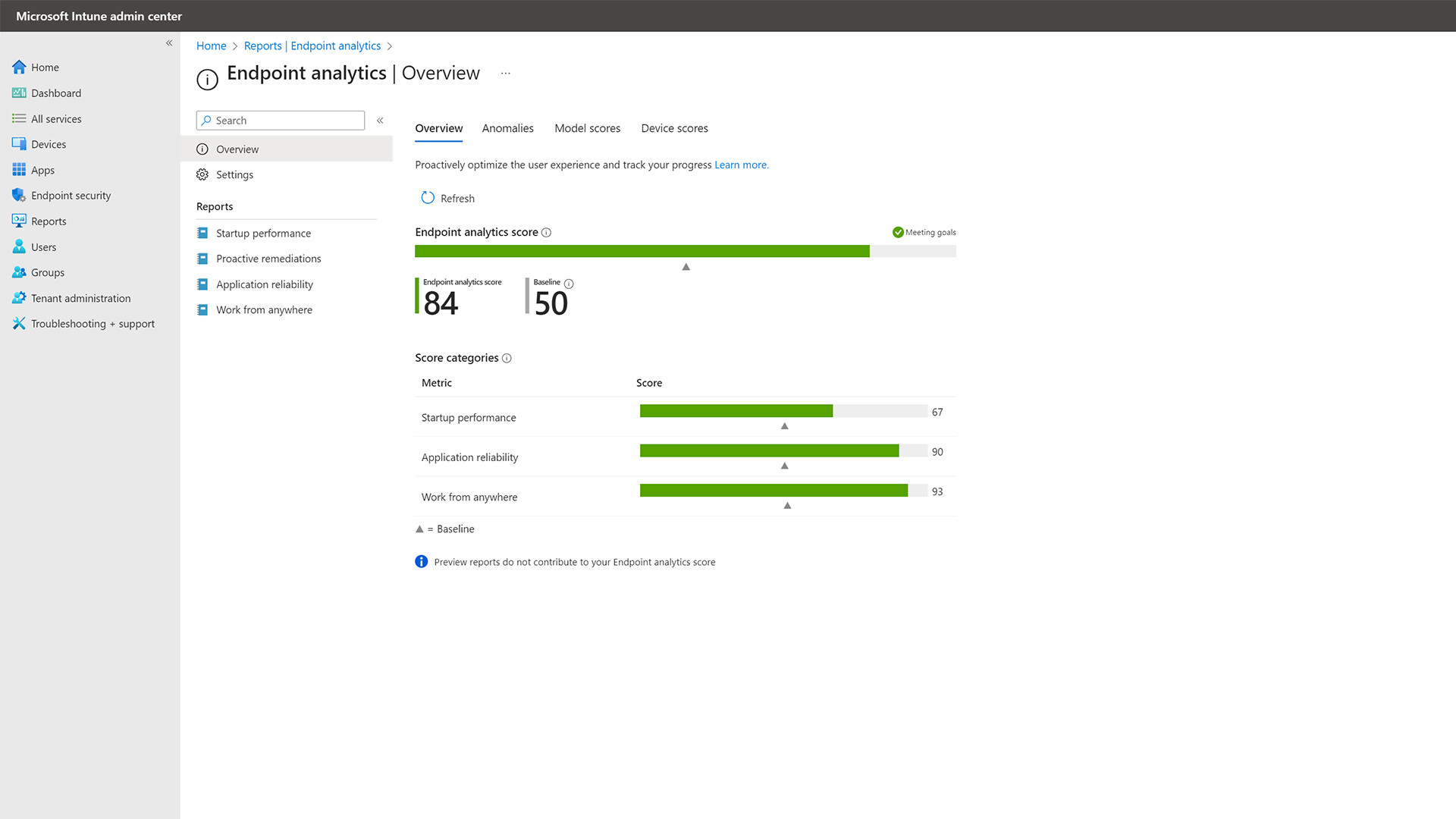

Erstellen einer Proactive remediation im Endpoint Manager Admin Center

Die Erstellung einer Proactive remediation erfolgt über das Endpoint Manager Admin Center. Hier lassen sich unter dem Bereich „Berichte“ Einstellungen zur Endpunktanalyse vornehmen. Neben den Proactive remediations finden Sie unter der Endpunktanalyse ebenfalls vorgefertigte Analysen zu ausgewählten Themen, wie beispielsweise Startzeiten oder zur Anwendungszuverlässigkeit.

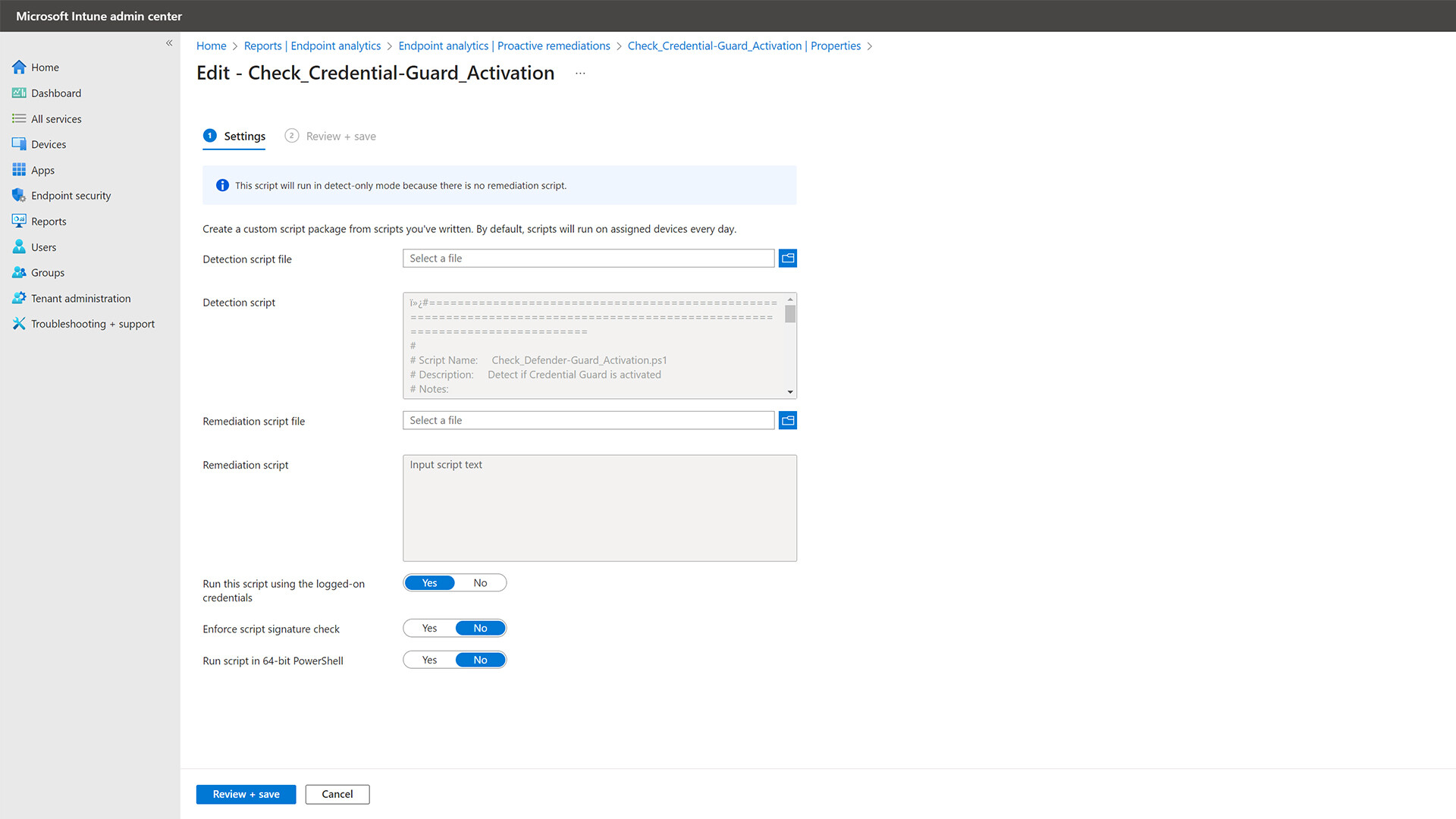

Navigieren Sie in den Bereich Proactive remediation und wählen Sie „Skriptpaket erstellen“ aus. Nachdem Sie einen Namen und eine Beschreibung angegeben haben, konfigurieren Sie die Einstellungen wie beschrieben.

Hier können Sie nun ihr individuelles Erkennungsskript angeben. Darüber hinaus kann an dieser Stelle optional ein Anpassungs- bzw. Bereinigungsskript bereitgestellt werden, welches bei Bedarf aktiv Änderungen vornimmt. Wie diese Skripte im Detail aufgebaut sind, wird im Folgenden erklärt. Die weiteren Einstellungen sind abhängig vom Skript, das verteilt werden soll. Wählen Sie hier nach Bedarf die passende Konfiguration. Weisen Sie zuletzt die Proactive remediation den gewünschten Usergruppen zu. Außerdem können Sie angeben, in welchen Abständen das Skript auf den Geräten ausgeführt werden soll.

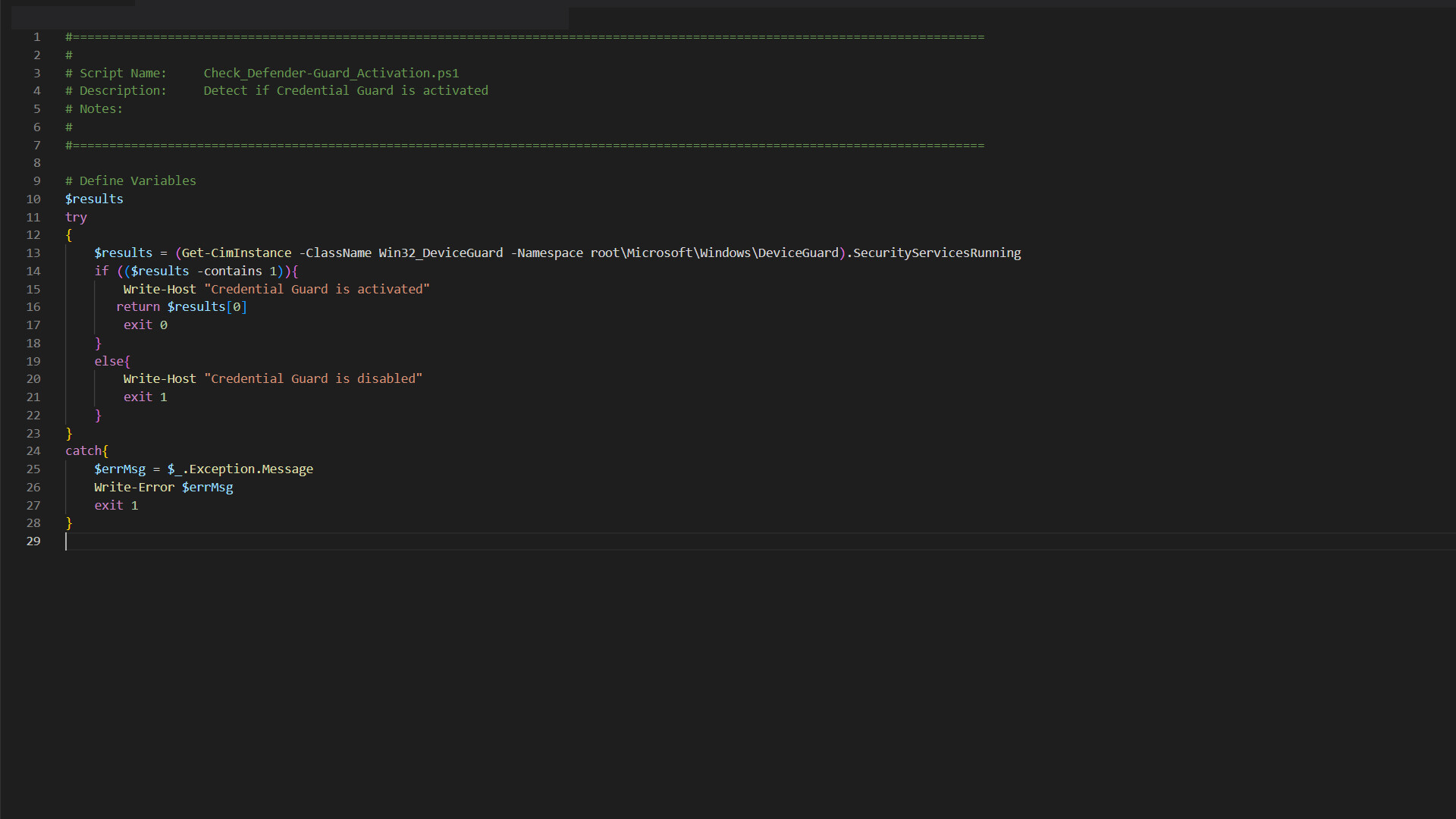

Skripterstellung

Das angegebene PowerShell Skript kann von Ihnen individuell zusammengestellt werden. Wichtig ist hier jedoch zu beachten, dass der richtige Exitcode angegeben wird. Der Exitcode gibt an, ob auf dem Zielgerät das Anpassungsskript ausgeführt werden soll. Lautet dieser „exit 1“, so wird, falls vorhanden, das Anpassungsskript ausgeführt.

Im Folgenden ist ein Beispielskript für die Erkennung abgebildet. Sollte der Credential Guard nicht aktiviert sein, so wird das Anpassungsskript ausgeführt. Dieses könnte beispielsweise die erneute Aktivierung des Credential Guards via PowerShell beinhalten, um zu überprüfen, ob dies die Probleme behebt.

Auswertung der Ergebnisse

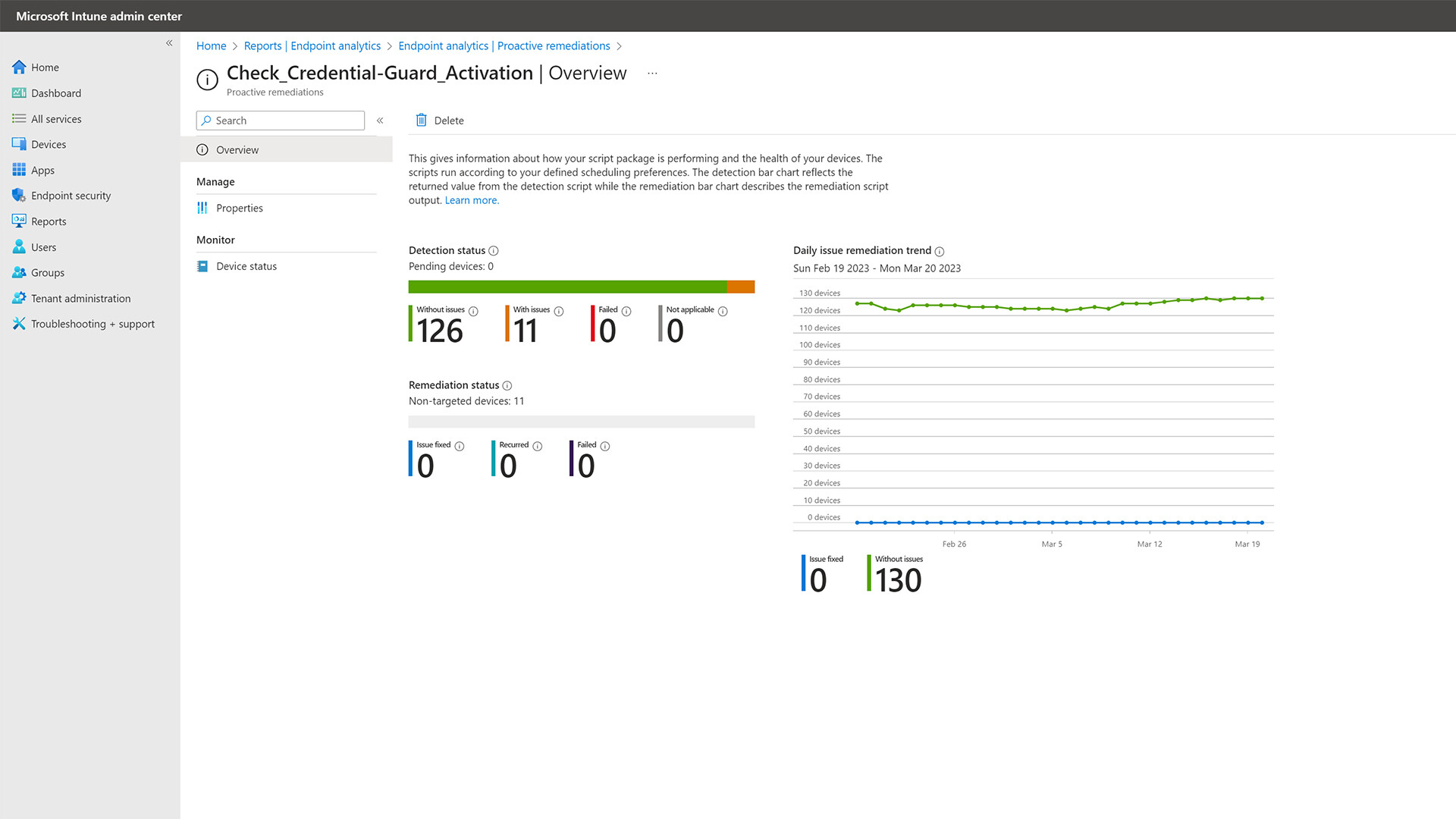

Die Ergebnisse der Proactive remediation können Sie nach der Verteilung in der Übersicht auswerten.

Darüber hinaus haben Sie die Möglichkeit, weitere Informationen über die einzelnen Zielgeräte zu erhalten. Diese finden Sie unter dem Punkt „Gerätestatus“. Bei Bedarf können Sie die Ergebnisse auch exportieren, um eine individuelle Auswertung vornehmen zu können.

Das hier beschriebene Szenario ist ein gutes Beispiel für den Einsatz der Intune Proactive Remediations und lässt erkennen, dass die Einsatzzwecke dieser Funktion sehr vielseitig sein können. Weitere Beispiele könnten die Einrichtung von „Local Administrator Password Solution“ zum Ändern des lokalen Administratorkennworts für Cloud Geräte oder die Überprüfung des Bitlocker Verschlüsselungsstatus sein. Gerne unterstützen wir Sie bei Ihren individuellen Anforderungen.

Microsoft Security Workshop

Im Microsoft Security Workshop entwickeln wir eine auf Ihr Unternehmen zugeschnittene Sicherheitsstrategie.