Heben Sie Ihre Zero-Trust-Architektur auf die nächste Stufe – Teil 2

Gerätesicherheit: Diese Anforderungen können in einer Compliance Policy abgedeckt werden

Im ersten Teil haben wir gezeigt, wie die Compliance Bewertung eines Gerätes in die Zugriffüberprüfung mit Conditional Access einfließen kann und warum das sinnvoll ist. In diesem Teil geht es darum, welche Anforderungen in einer Compliance Policy abgedeckt werden können.

Wie bereits beschrieben, wird die Compliance Policy vom Microsoft Endpoint Manager zur Verfügung gestellt und am Endgerät überprüft. Conditional Access fragt nur das Ergebnis der Compliance Überprüfung ab und entscheidet dann, ob der Benutzer von diesem Endgerät aus auf die Apps und Daten zugreifen darf.

Compliance Policy für Windows 10 und Windows 11

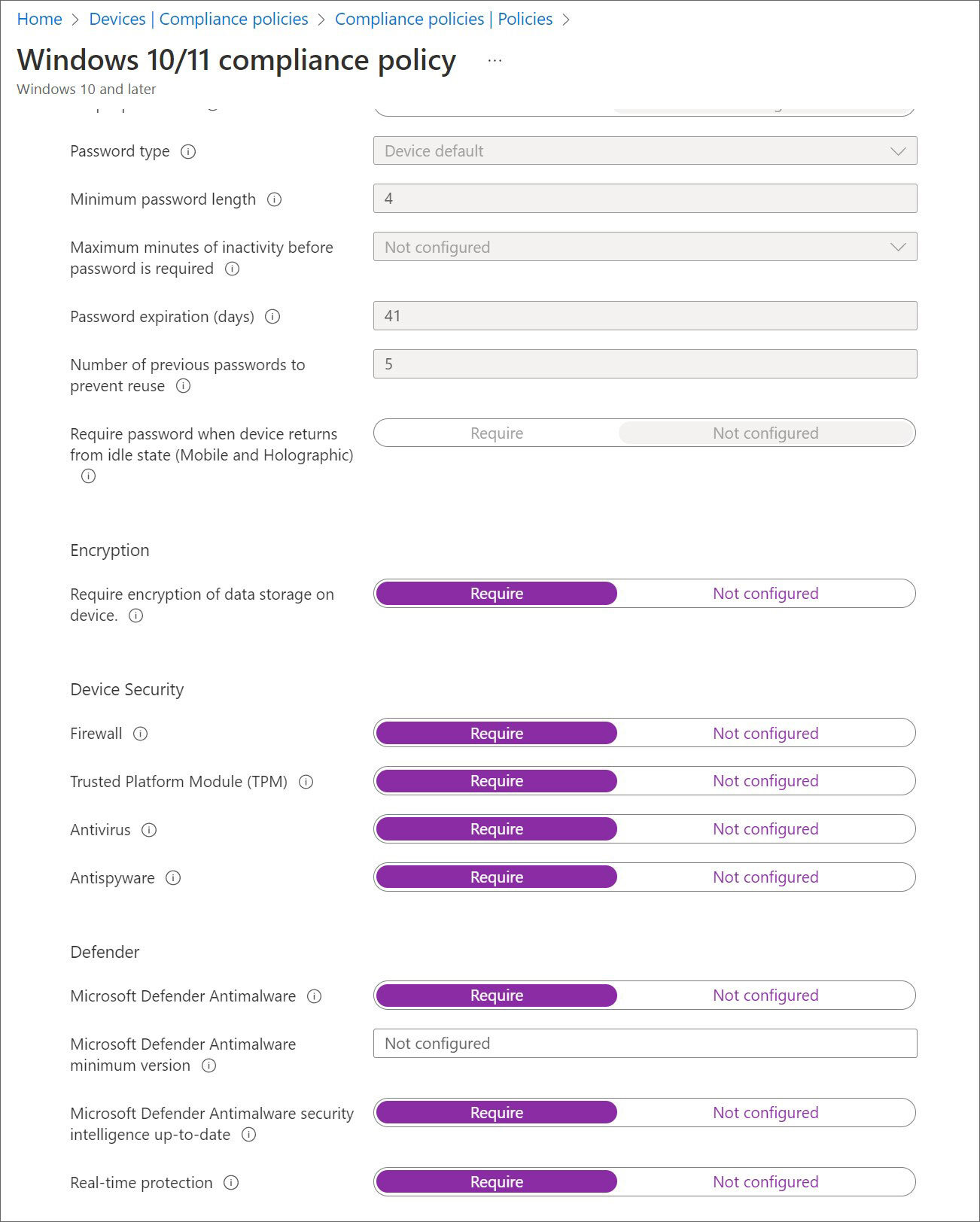

Eine Compliance Policy für Windows 10/11 kann beispielsweise die folgenden Einstellungen enthalten:

Auf dem folgenden Screenshot ist eine Auswahl an weiteren Einstellungen zu sehen.

Trifft eine dieser Bedingungen bei der nächsten Überprüfung nicht zu, so wird das Gerät auf „Nicht kompatibel“ gesetzt. Erst wenn alle Anforderungen wieder erfüllt sind, wird der Status wieder auf „kompatibel“ geändert. Eine Besonderheit bei den Windows Richtlinien ist, dass auch benutzerdefinierte Anforderungen per Skript abgefragt werden können. So kann durch ein Powershell Skript nahezu jede beliebige Abfrage am Endgerät durchgeführt werden.

Compliance Policy für macOS, Android und iOS

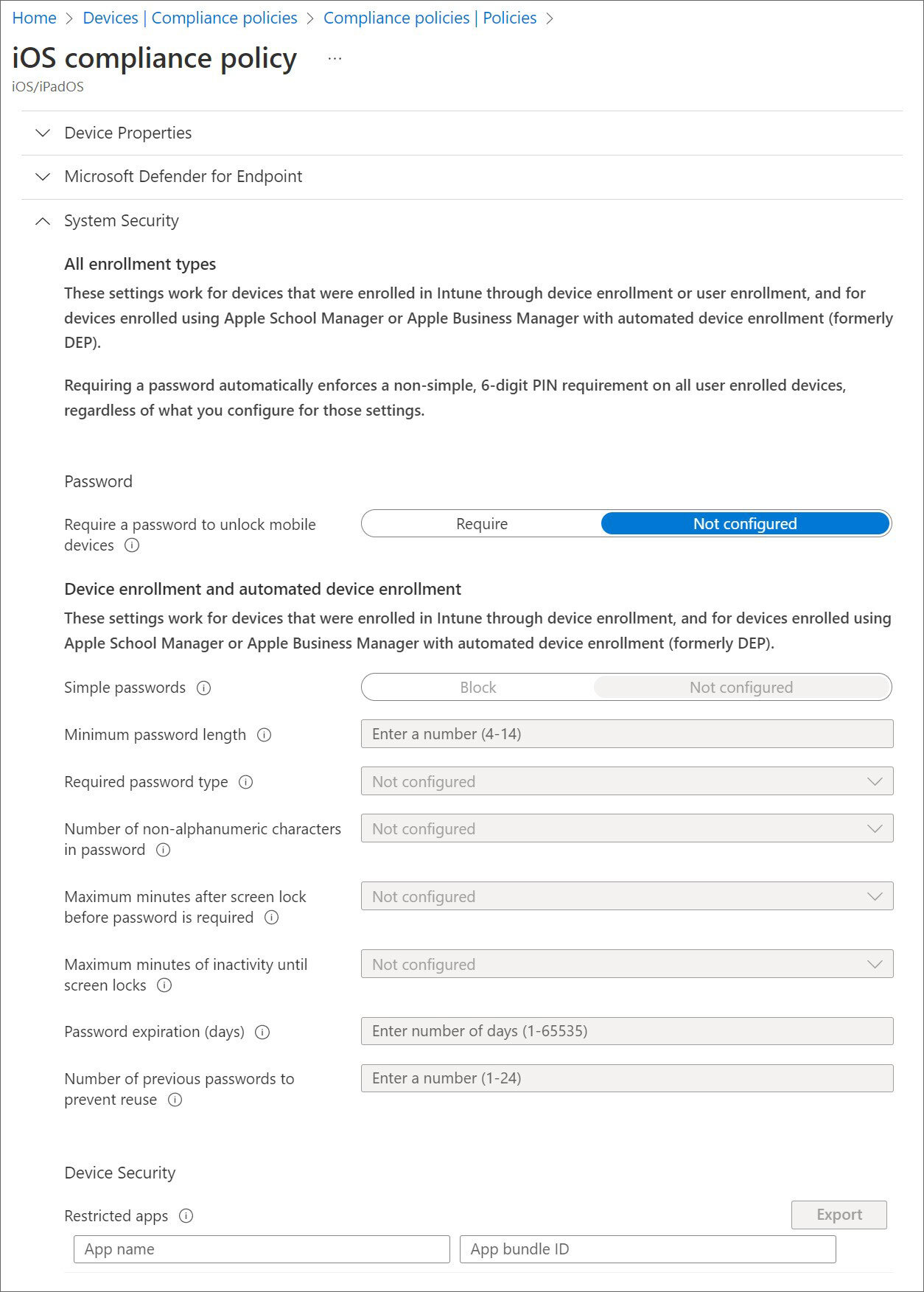

Für andere Betriebssysteme wie macOS, Android und iOS stehen ebenfalls Compliance Policies zur Verfügung. Im Folgenden ist ein Ausschnitt aus einer iOS-Richtlinie zu sehen.

Neben der minimal unterstützen iOS-Version oder dem Blockieren von Jailbreaks kann hier auch eine PIN mit einer entsprechenden Komplexität vom Gerät angefordert werden. Des Weiteren ist es möglich, dass die Compliance Bewertung fehlschlägt, wenn bestimmte, nicht erwünschte Apps installiert wurden.

Defender for Endpoint Status für Gerätebewertung berücksichtigen

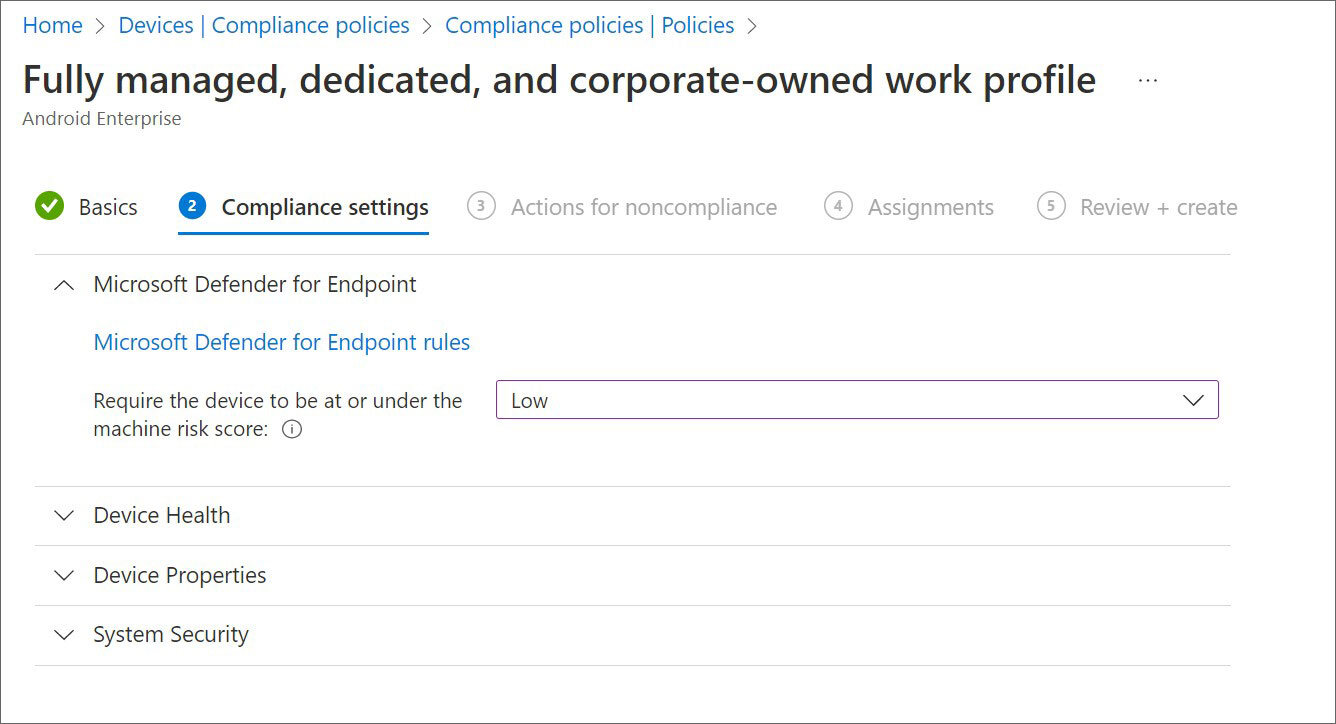

Bei allen Betriebssystemen gibt es darüber hinaus noch die Möglichkeit, den Defender for Endpoint Status des Gerätes mit in die Bewertung einfließen zu lassen. Damit diese Funktionalität gegeben ist, muss das Gerät in Microsoft Defender for Endpoint ausgerollt sein und eine Verbindung zwischen Microsoft Defender for Endpoint und dem Microsoft Endpoint Manager hergestellt werden. Die Kompatibilitätsrichtlinie kann dann wie folgt angepasst werden.

Auch Geräterisikolevel beeinflusst Bewertung

Jetzt spielt neben den Anforderungen, die im Microsoft Endpoint Manager definiert werden, auch das Geräterisikolevel eine Rolle für die Bewertung der Kompatibilität und somit kann dieser auch den Zugriff des Benutzers über Conditional Access beeinflussen. Wie im Beispiel zu sehen ist, muss das Endgerät für eine positive Bewertung ein Risikolevel von „Niedrig“ oder weniger haben. Defender entscheidet anhand eines Vorfalls und dem Schweregrad dieses Vorfalls über das entsprechende Level.

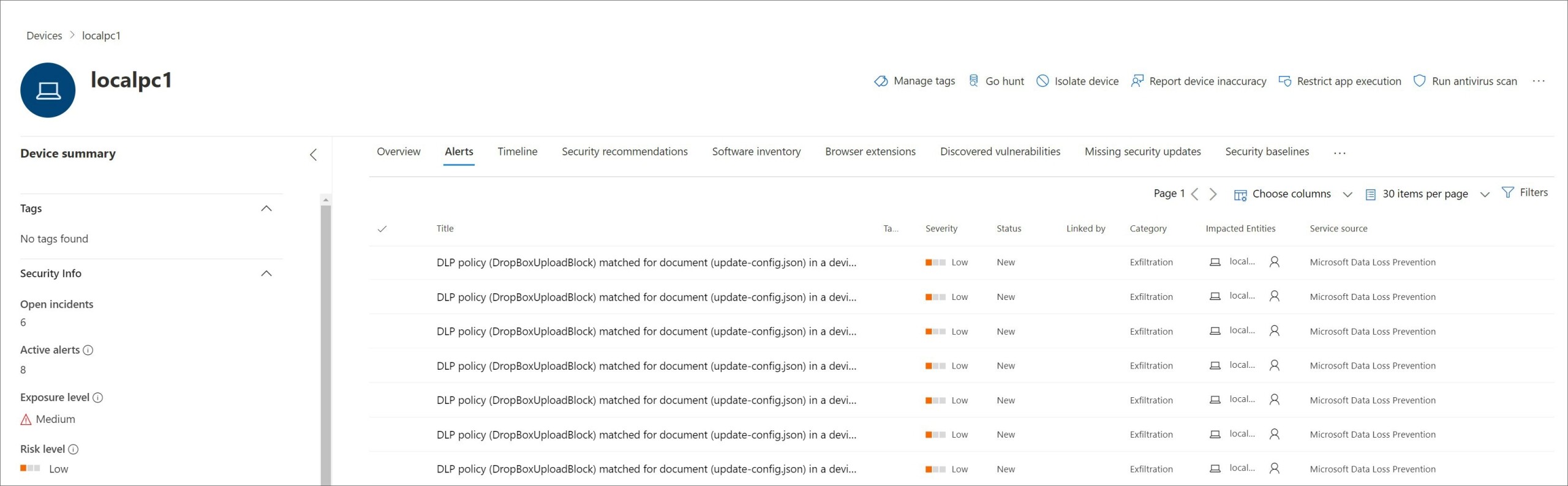

Das Endgerät im folgenden Beispiel hat ein Risikolevel von „Niedrig“. Man kann sehen, dass mehrere Erkennungsregeln aus der Kategorie Data Loss Prevention angeschlagen haben und zu diesem Level führen.

Bei fehlgeschlagener Compliance Bewertung kein Zugriff auf Apps und Daten mehr möglich

Wenn die Compliance Bewertung aufgrund eines niedrigen Risikolevels fehlschlägt, ist von diesem Gerät aus kein Zugriff mehr auf Apps und Daten möglich. Zunächst müssten die Vorfälle in Microsoft Defender for Endpoint bearbeitet und geschlossen werden, sodass von diesem Gerät keine Gefahr mehr ausgeht.

Microsoft Security Workshop

In dem Microsoft Security Workshop entwickeln wir eine auf Ihr Unternehmen zugeschnittene Sicherheitsstrategie.